Technical Information

工場セキュリティ、半導体産業のサイバーセキュリティの取り組みについて

製造業を取り巻くビジネス環境はコロナ禍を起点に大きく変化し、クラウドサービスの利用やインターネットによるサプライチェーン連携など、DXの推進が加速しています。一方で、ランサムウェア等のサイバー攻撃も変化を遂げ、モノ作りの環境変化を突いた攻撃が増加しています。本講演では、工場セキュリティの概要と、その安全維持に向けた対策の重要性について解説します。

※この記事は、『ベリサーブ アカデミック イニシアティブ 2023』の講演内容を基にした内容です。

株式会社ベリサーブ

ソリューション事業部

ソリューション技術開発課

日本シーサート協議会

工場セキュリティWG

椿田 収

DX時代の製造業を取り巻くビジネス環境の変化

■製造工場におけるセキュリティリスク

従来の工場システムは外部から遮断されたプライベートネットワークで稼働するものが大半でしたが、近年のDX化の影響で、インターネットを経由したサイバー攻撃の標的となる危険が増大しています。また、製造工場には一般的なオフィスとは異なる複雑なセキュリティリスクも存在しています。

- ・データ保護だけではなく機器稼働の維持や安全を優先

- ・旧式の機器やサポート切れのIT環境が稼働

- ・既存システムへの段階的なセキュリティ対策が必要

- ・規模や性質によって異なるセキュリティ対策が必要

■工場システムが受けるセキュリティ脅威の影響

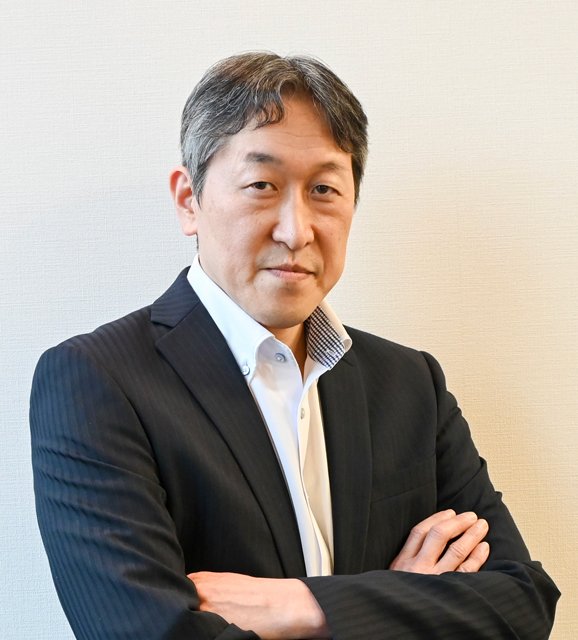

工場のセキュリティ脅威には、BCP/BCMや安全・品質・納期・コストへの影響、自社工場の機器を踏み台としたサプライチェーンへの問題の拡散の他、マルウェア攻撃による外部からの不正利用や操業妨害などが想定され、これらは従業員の身体的安全や近隣住民の生活にも被害をもたらす可能性があります(図表1)。

図表1:工場システムが受けるセキュリティ脅威を8つのカテゴリに分類

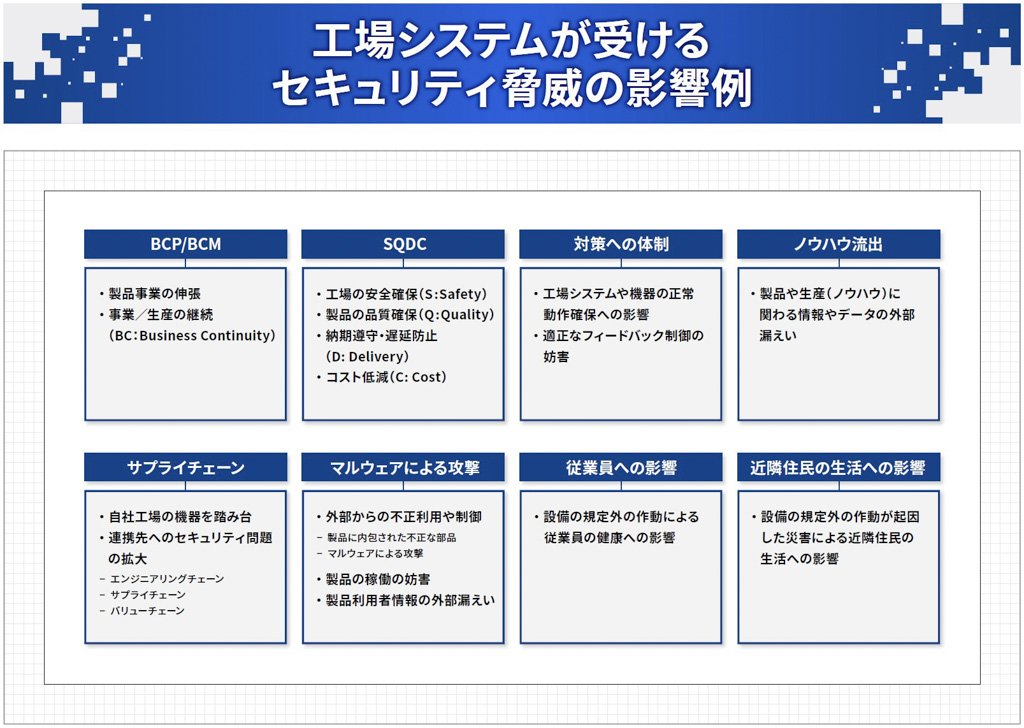

図表2は、一般的な製造工場の配置図上に、脅威の侵入ルートを示したものです。敷地内には製造ラインや事務棟、研究棟の他に、環境管理施設や消防などの安全設備が設置され、インターネットを経由したクラウドサービスやサプライチェーンにも連携されています。これらの多種多様な設備や環境を、異なるセキュリティレベルで脅威から守る必要があります。

図表2:工場システムが受けるセキュリティの脅威が及ぶ影響範囲を図式化

■工場セキュリティの第一歩~資産の可視化とゾーン設定

工場内には、操業や業務の停止につながるリスクを含む多数の資産が存在します。

- ・製造装置

- ・搬送装置

- ・ツール/検査装置

- ・生産対象

- ・生産管理システム

- ・OAシステム

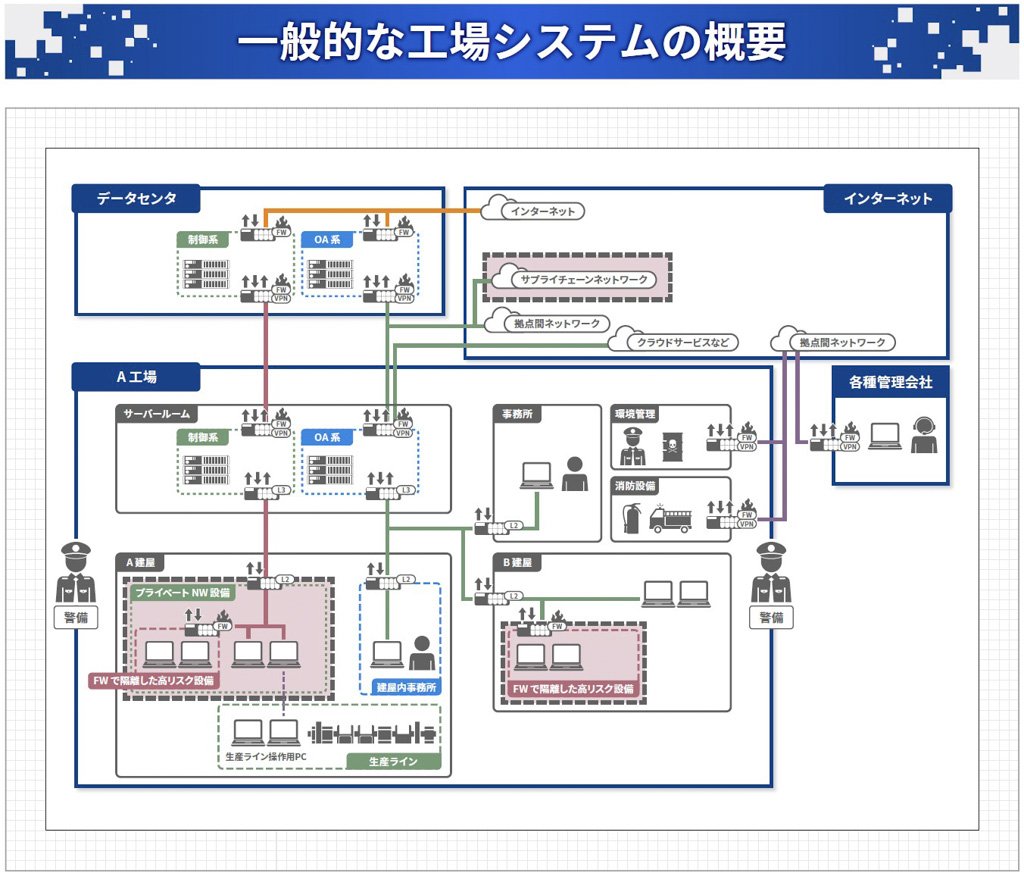

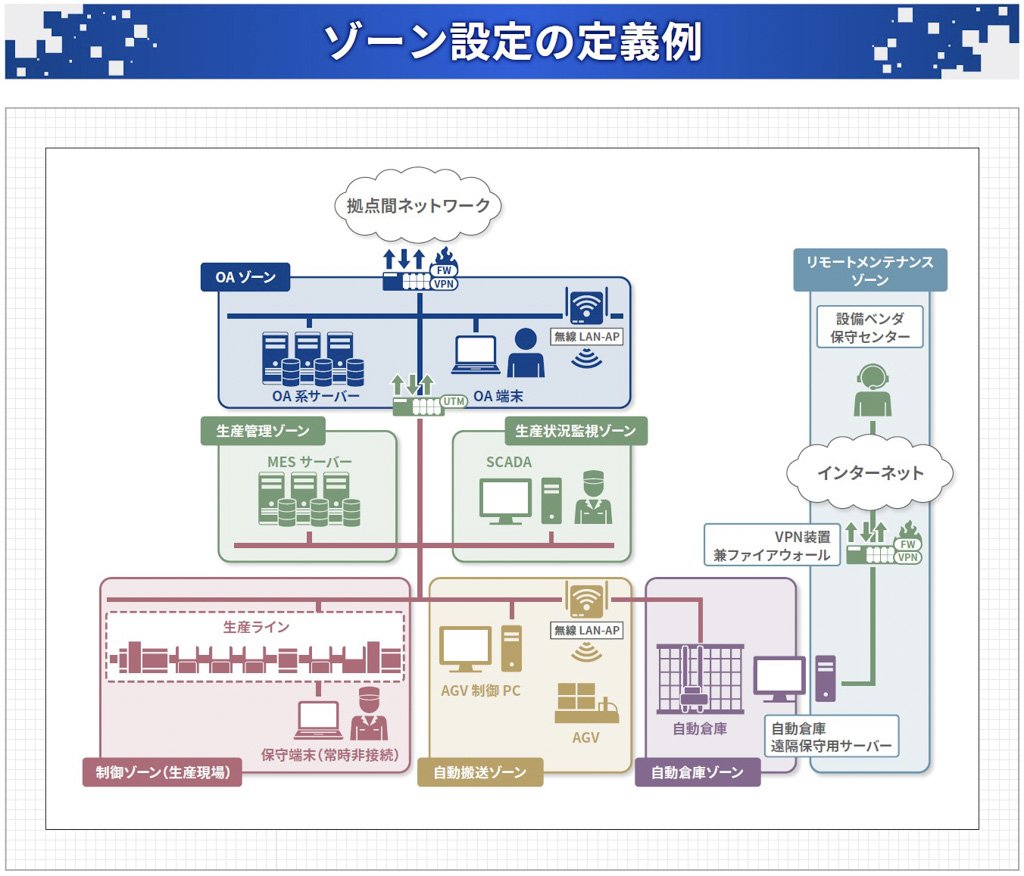

工場セキュリティでは、これらの資産を想定されるリスクと共に可視化し、ゾーンごとに分解することで、守るべき対象を明確にしていくことが最初のステップとなります(図表3、図表4)。

出典:工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン

※SCADA(Supervisory Control And Data Acquisition):監視制御システム。製造業の工場・生産設備などの大きな施設や、規模の大きいインフラを構成する装置などからデータを収集し、状況監視を実施

図表3:資産を可視化し、ゾーンごとに分解することで、守るべき対象を明確にする

工場システムのゾーンとその定義

| 名称 | 概要 | 関連業務 |

|---|---|---|

| 制御ゾーン(生産現場) | 製品の生産ライン。制御装置・機器などで構成されるゾーン |

・生産(+検査) ・生産状況監視(現場) ・部材補充(現場へ) ・メンテナンス |

| 自動搬送ゾーン | 部材や完成品を運搬するAGVの運用ゾーン | ・部材補充(現場へ) |

| 自動倉庫ゾーン | 部材を保管しつつ、自動で入出庫する装置を運用するゾーン |

・部材補充(現場へ) ・部材補充(倉庫へ) |

| 生産管理ゾーン | 生産計画やトレーサビリティデータの管理などを行うサーバ群からなるゾーン |

・生産計画設定 ・生産(+検査) ・生産状況監視(現場) ・生産性分析 ・トレーサビリティデータ参照 |

| 生産状況監視ゾーン | 生産状況や設備情報の取得・可視化を行う設備からなるゾーン |

・生産状況監視(現場) ・生産性分析 ・トレーサビリティデータ参照 |

| OAゾーン | 生産に直接関係ない業務を行うゾーン |

・生産計画設定 ・部材補充(倉庫へ) ・生産性分析 |

| リモートメンテナンスゾーン | 設備ベンダーの保守センターが、自動倉庫をリモートで監視するためのゾーン | ・リモートメンテナンス |

出典:工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン

図表4:ゾーンごとの概要と関連業務の例

進化する脅威とその対策

■ランサムウェアの被害拡大と攻撃手法の変化

IPAの報告では、情報セキュリティの脅威としてランサムウェアによる被害が2年連続でトップとなっています。また、産業用制御システムではインターネット・イントラネット経由のマルウェア感染や、サプライチェーンにおけるソフトウェアやハードウェアの脆弱性を突いた攻撃が急増しています。

従来のランサムウェアは無作為なバラマキ型が主流でしたが、近年は特定の組織を狙った標的型攻撃が増加しています。また、Ransom as a Servicesと呼ばれる攻撃代行サービスがダークウェブ上でやり取りされていることも被害が増加する要因になっています。さらに、復旧手段を絶つためにバックアップ資産を狙うなど、攻撃手法が巧妙化していることも特徴です。

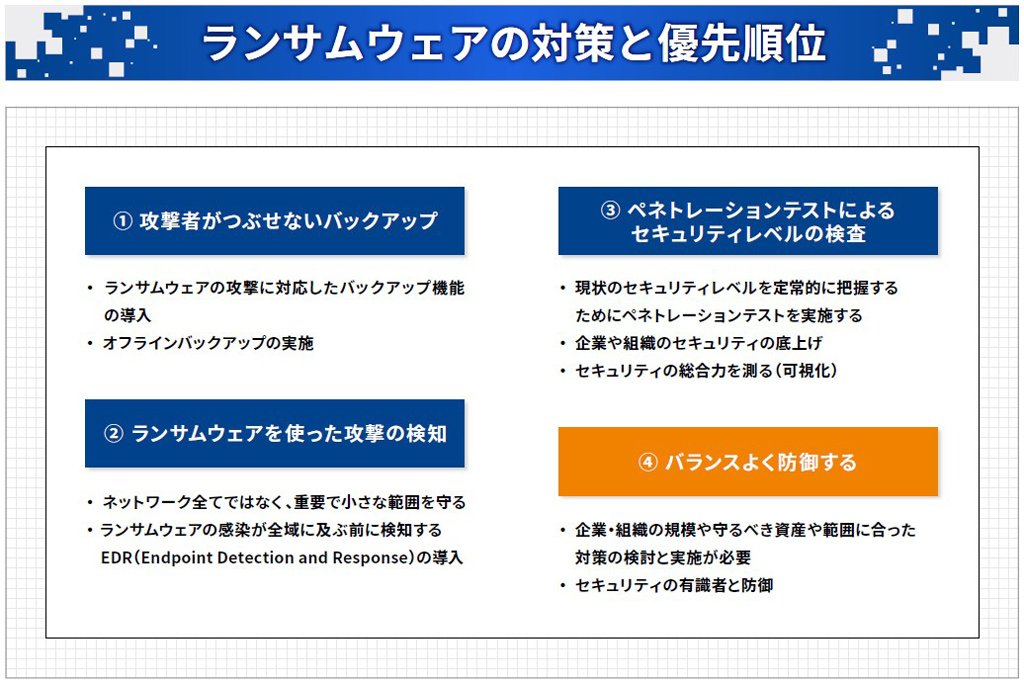

■ランサムウェアの対策と優先順位

図表5は、ランサムウェアの進化に適応した対策の例です。

- 1.ランサムウェアの攻撃に対応したバックアップの仕組みを用意すること

- 2.守るべき範囲を絞り、感染が全域に広まる前に検知すること

- 3.組織のセキュリティレベルを可視化し、その総合力を把握すること

- 4.これらを企業規模や資産の範囲でバランスよく防御すること

- ※特に防御についてはIT技術者だけでなく、セキュリティの有識者に協力を依頼することをお奨めします。

図表5:ランサムウェアの進化に適応した対策の例

次章からは工場セキュリティの具体な取り組みとして、半導体産業の例をご紹介します。

半導体産業におけるセキュリティ対策の取り組み

■大手半導体ファウンドリー会社におけるランサムウェアの被害

2018年8月、半導体ファウンドリー大手のTSMC社がランサムウェアの感染被害に遭いました。IPAの資料によると、WannaCryの亜種に感染した機器をウイルスチェックなしで工場内に接続したことで、ネットワーク内で連鎖的に被害が拡大した模様です。これにより、同社は3日間の操業停止に陥り、被害額は190億円に達しました。この事案は、半導体産業のセキュリティ規格が強化されるきっかけの一つにもなっています。

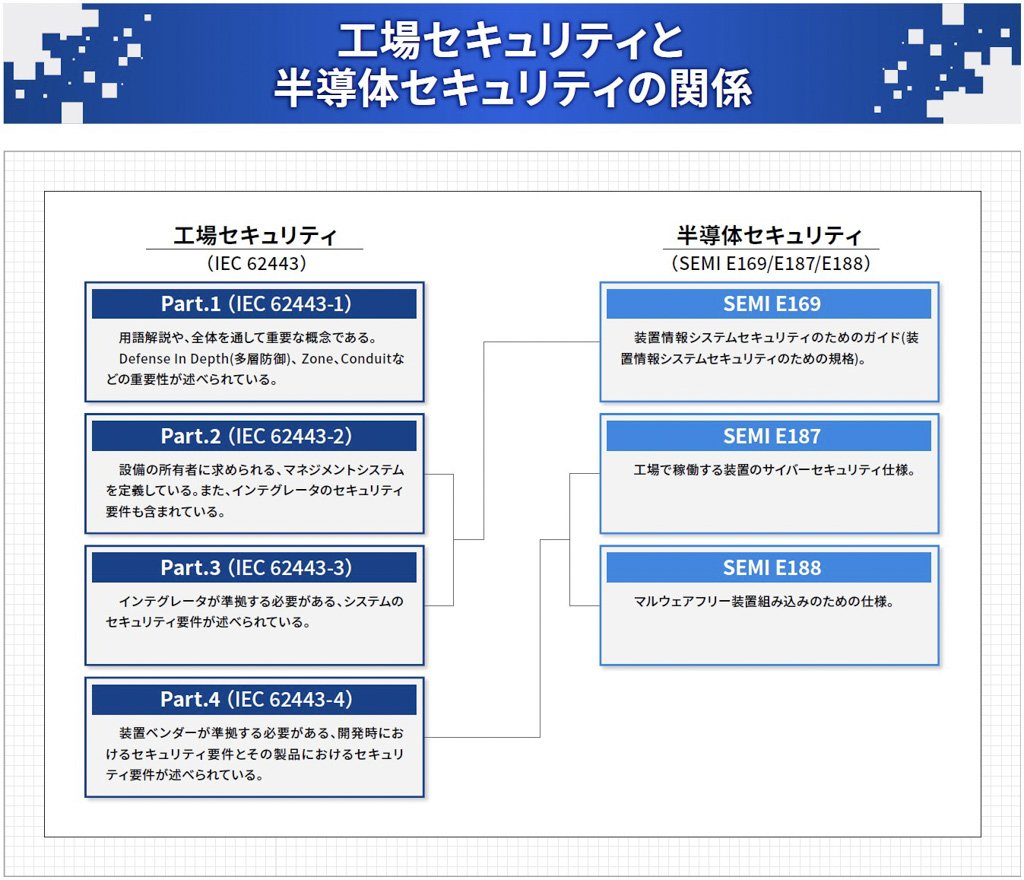

■工場セキュリティと半導体セキュリティの標準規格

工場セキュリティでは制御システム向けの規格としてIEC 62443という国際標準が公開されています。一方、半導体産業では半導体国際標準団体がSEMI E169/E187/E188を策定しています。

図表6は、双方の国際規格の関係を整理したものです。IEC 62443は4つのパートで構成され、設備所有者に求められるマネジメントや装置ベンダーが準拠するセキュリティ要件などが規定されています。これを半導体産業に特化したのが、SEMI規格と考えてよいでしょう。

図表6:SEMI規格は半導体産業向けに特化したセキュリティ企画と言える

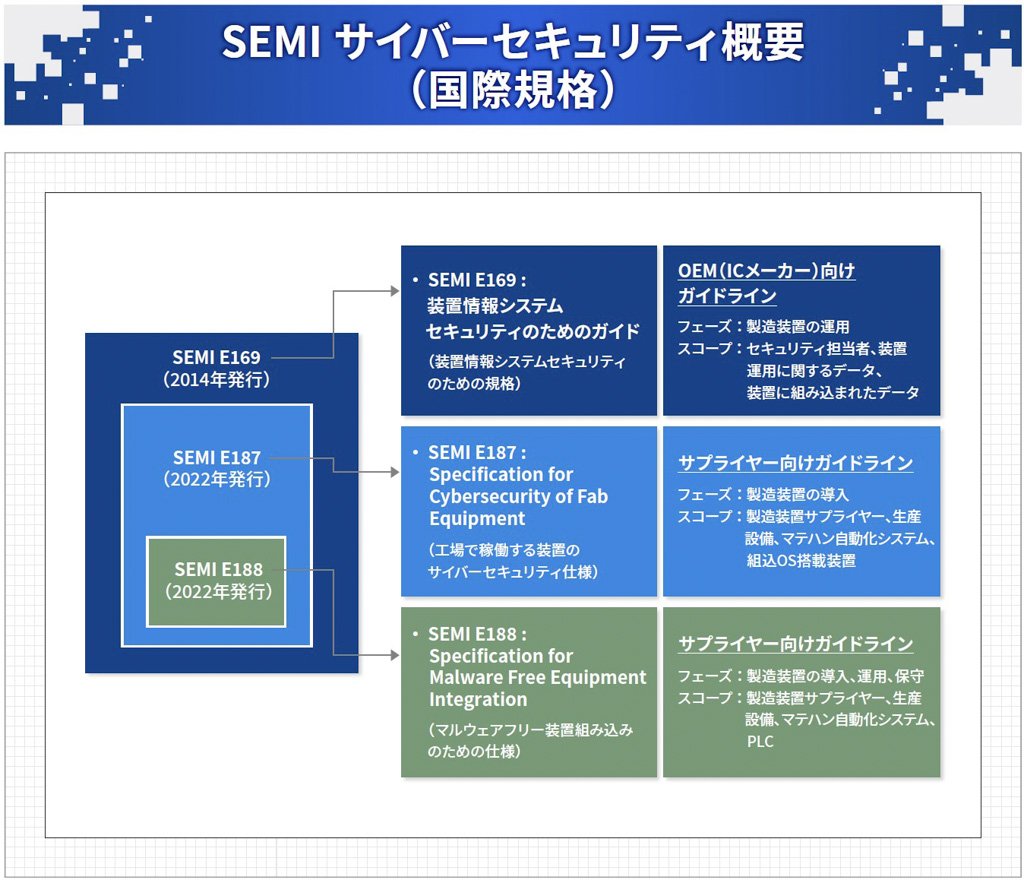

■SEMI E169/E187/E188の特徴

SEMI E169ではICメーカー向けの情報セキュリティ規格、E187/E188では装置メーカー向けのマルウェア対策のガイドラインが提示されています。これらに準じたセキュリティ対策を、ICメーカーと装置メーカーの双方で実施する必要があります(図表7)。

※マテハン:マテリアルハンドリング 材料や製品などのモノを運搬する作業

※マルウェアフリー:マルウェアに感染しない状態

図表7:半導体セキュリティ規格、SEMI E169、E187、E188の特徴のまとめ

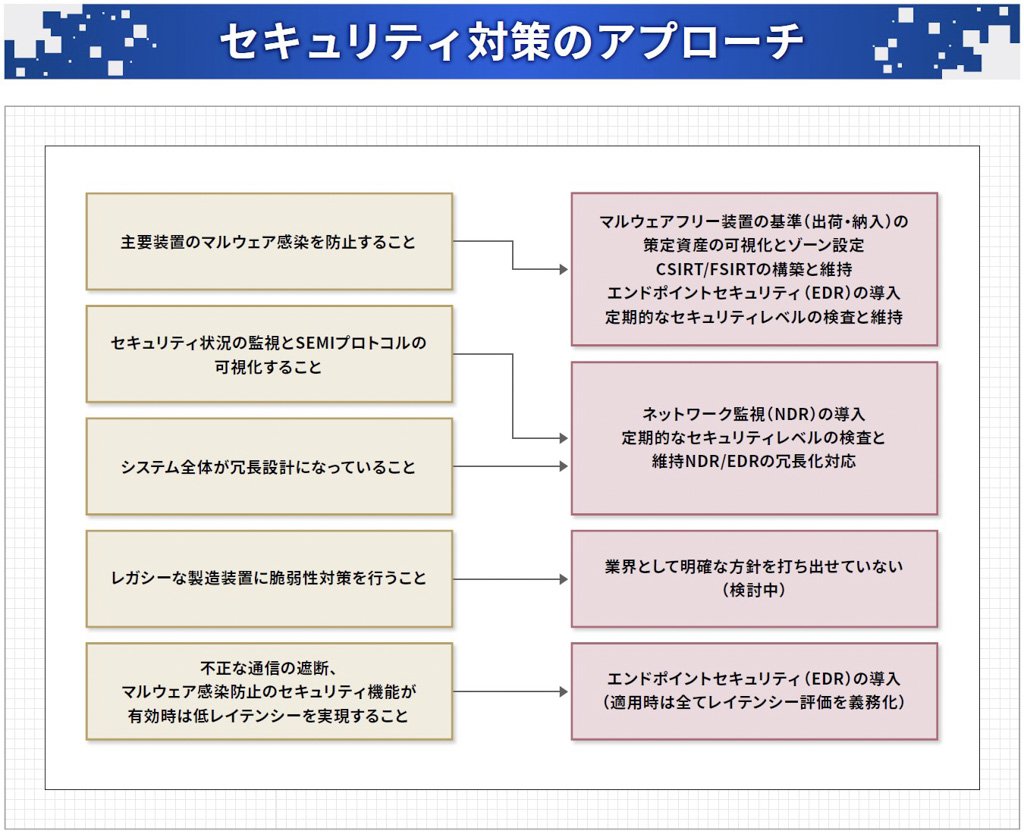

■セキュリティ対策のアプローチ

半導体企業の主なセキュリティ要求は以下の3点です。

- ・ネットワークの構成変更や工場の停止を伴うことなくソリューションを導入できること

- ・装置の性能を低下させず、セキュリティ対策を行えること

- ・組み込みOSを含むレガシーな装置に脆弱性対策を行えること

図表8は、これを達成するために必要となるセキュリティ対策のアプローチです。まず、SEMI E187/E188に準拠したサイバーセキュリティのプロセス策定とそれを実行するための組織作り、次にマルウェアフリーの装置出荷基準とICメーカーでの受入基準の策定、そしてマルウェアの検知と遮断の仕組みとしてEDRやNDRを導入し、セキュリティレベルの定期的な検査と維持を行います。

※CSIRT(Computer Security Incident Response Team)

※FSIRT(Factory Security Incident Response Team)

図表8:レガシーな装置の脆弱性対策については、業界としての明確な方針が打ち出せておらず、装置メーカーが個別で対応している状況である

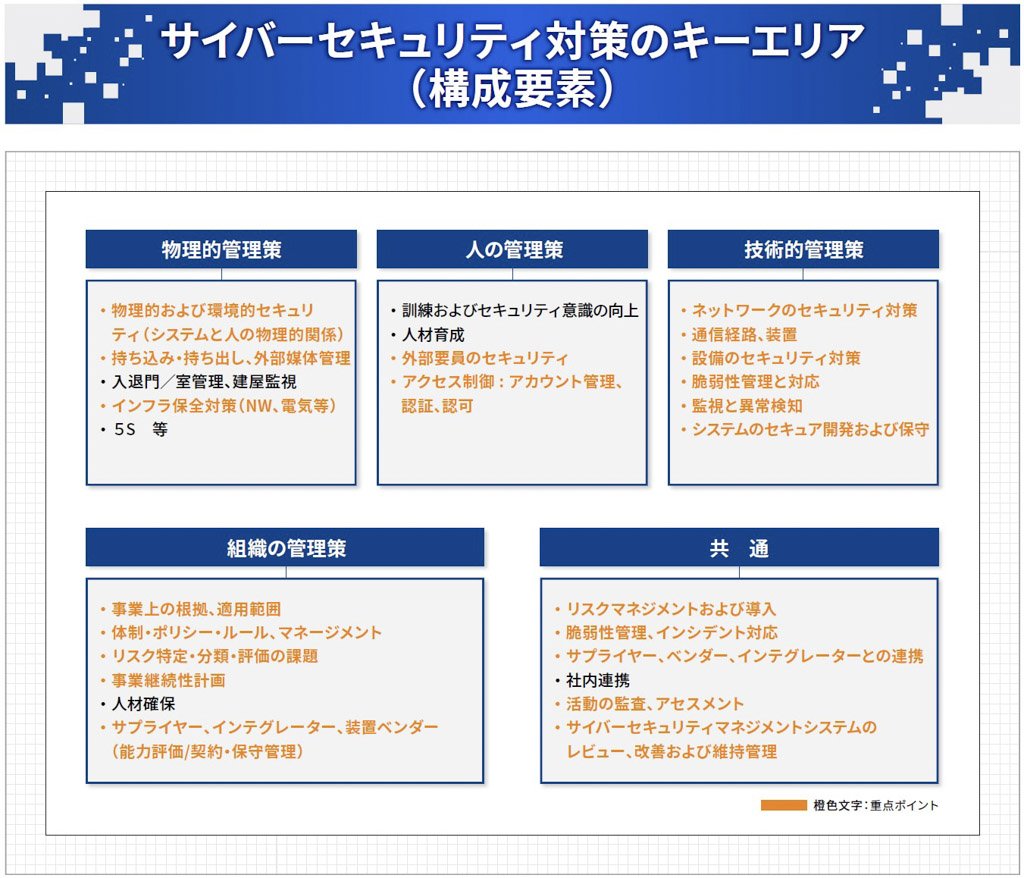

図表9は、半導体産業に必要なセキュリティ対策を、5つのキーエリアとその構成要素に分類したものです。総合的に、人や組織によるリテラシーの向上と、監視や異常検知などの技術的なセキュリティ対応の両側面からの対策が必要です(図表9)。

図表9:半導体産業に必要なセキュリティ対策、5つのキーエリアとその構成要素

おわりに

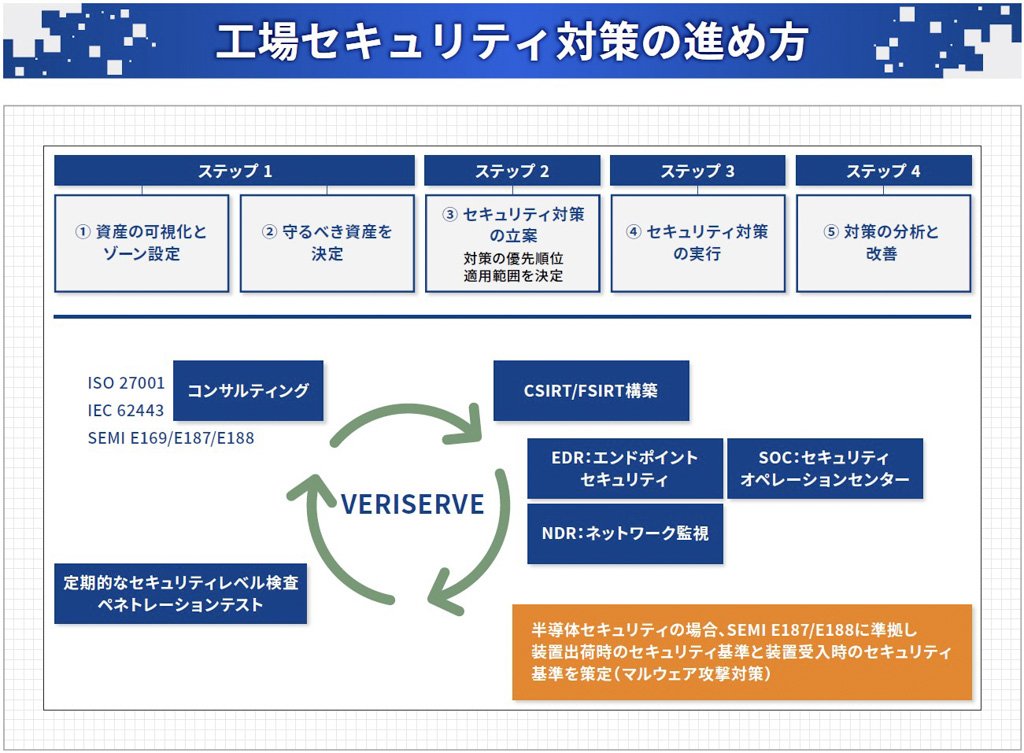

参考として、工場セキュリティ対策の進め方の例をご紹介します(図表10)。ステップ1では資産の可視化とゾーン設定、守るべき資産の決定を行います。ステップ2ではセキュリティ対策の立案と、対策の優先順位と適用範囲を決定します。ステップ3では対策を実行し、ステップ4で対策の分析と改善を進めます。

具体的な施策としては、ISO 27001をはじめとする国際規格への対応やCSIRT/FSIRTの構築、EDR/NDR/SOCの導入、定期的なセキュリティレベル検査/ペネトレーションテストなどが挙げられます。また、半導体産業の場合はSEMI規格への準拠や、装置の出荷・納入時のセキュリティ基準の策定も必要です。

図表10:工場セキュリティ対策の進め方の例

工場セキュリティをどこから手を付けたらよいか分からない場合は、まずはステップ1の資産の可視化から着手することを推奨します。また、ベリサーブではこれらの対策をサポートするソリューションを多数用意していますので、お気軽にお声がけください。

この記事をシェアする