Technical Information

産業分野におけるサイバーセキュリティ政策

昨今、サイバー空間の脅威はますます高まっています。サイバー攻撃から自社を守るためには、経営者自身が責任を持ってサイバーセキュリティ対策に取り組むことが重要です。

本稿では、経営者向けのガイドラインの策定や中小企業向けのセキュリティ対策パッケージの普及・促進など、サイバーセキュリティに対する経済産業省の取り組みを紹介します。

※この記事は、『ベリサーブ アカデミック イニシアティブ 2023』の講演内容を基にした内容です。

経済産業省 商務情報政策局

サイバーセキュリティ課

サイバーセキュリティ戦略専門官

山田 剛人 氏

サイバー攻撃の現状と課題

最近のサイバー攻撃は、ランサムウェア攻撃、標的型攻撃、サプライチェーンの弱点を悪用した攻撃が主なものとなっています。情報処理推進機構(IPA)が発表している「情報セキュリティ10大脅威」(図表1)を見ると、ランサムウェア被害が直近3年間連続で1位になっている他、サプライチェーンの弱点を悪用した攻撃は昨年の3位から2位にランクアップしていることが分かります。

図表1:ランサムウェア被害は直近3年間連続で1位になっている

■中小企業におけるサイバーセキュリティの実状

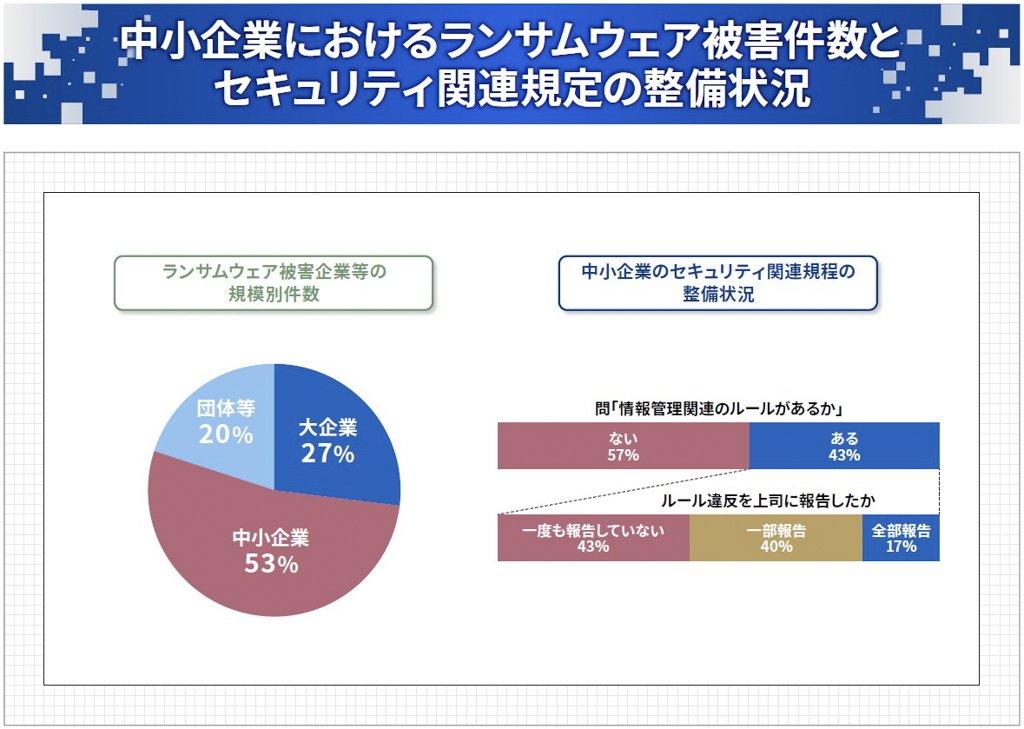

また、日本のモノづくりの基盤である中小企業に対するサイバー攻撃でも、ランサムウェア攻撃が増えています。報告件数は右肩上がりに増加し、被害企業の規模別割合では、中小企業は53%と半数以上を占めています。

中小企業のセキュリティ対策の現状を見ると、日本の多くの企業が「他社もしくは自社でのセキュリティインシデント」が発生してから対策を行っており(対策が後手)、57%の中小企業が「セキュリティ管理規定がない」と回答しています。また、過去3年間に全くセキュリティ投資をしていない中小企業は実に3割に上り、さらに9割の中小企業が「セキュリティ人材が不足している」と回答しています。こうしたことから、中小企業のセキュリティ対策は十分に浸透しておらず、セキュリティ対策のための「リソース不足」という課題が浮かび上がってきます(図表2)。

グラフ左 出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について(令和5年3月16日)」

グラフ右 出典:全国の中小企業に勤務する従業員1,000名に対するサイバーセキュリティに関するアンケート(2021年度)

図表2:情報管理関連のルールがないと答えた中小企業は57%に上った

■制御系システムへのサイバー攻撃の状況

次に制御系システムへのサイバー攻撃の状況です。

制御系システムを持つ国内の製造・電力・石油/ガス産業へのアンケート調査によると、9割の組織がサイバー攻撃により、過去1年間に1回以上システムの中断を経験しており、そのうち2日以上システムの中断が続いたと回答した組織は8割に上っています。ミッションクリティカルなシステムの中断は短時間でも社会的影響が大きく、会社の収益にもインパクトを与えるため非常に重要な問題です。

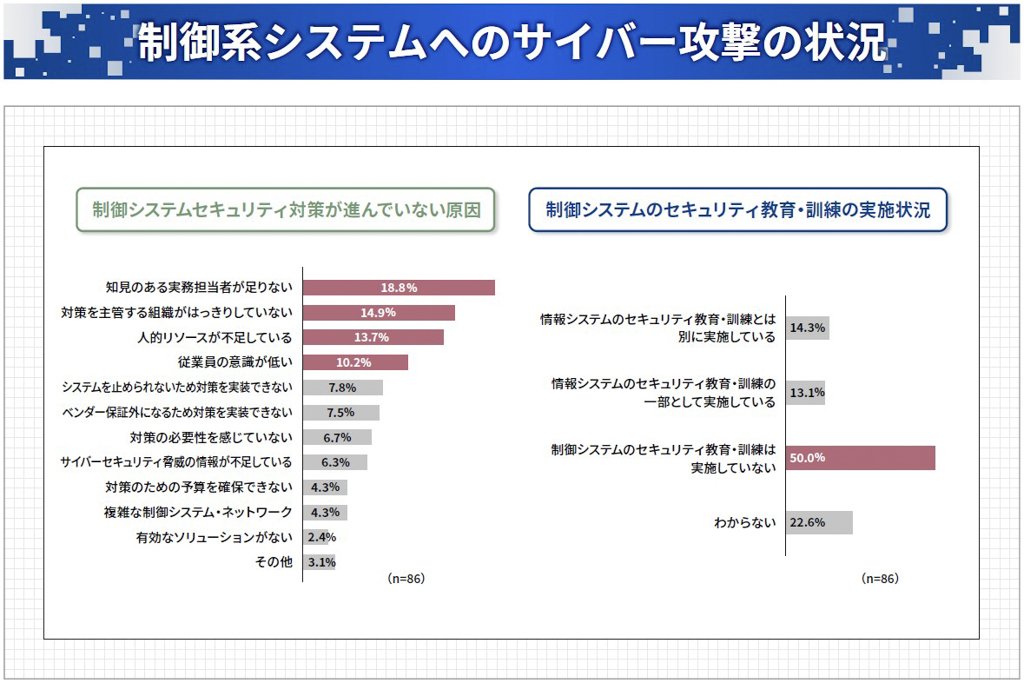

制御系システムにおけるセキュリティ対策にも遅れが見られます。対応方針を策定していない企業は5割に上り、また教育・訓練を実施していないと回答する企業も5割に上っています。制御システムのセキュリティ人材の育成が大きな課題になっています(図表3)。

出典:KPMG サイバーセキュリティサーベイ2022

図表3:制御システムのセキュリティ人材の育成が大きな課題になっている

経済産業省のサイバーセキュリティ政策

こういった課題にどのように取り組んでいくか、ここからは経済産業省におけるサイバーセキュリティ政策を紹介します。

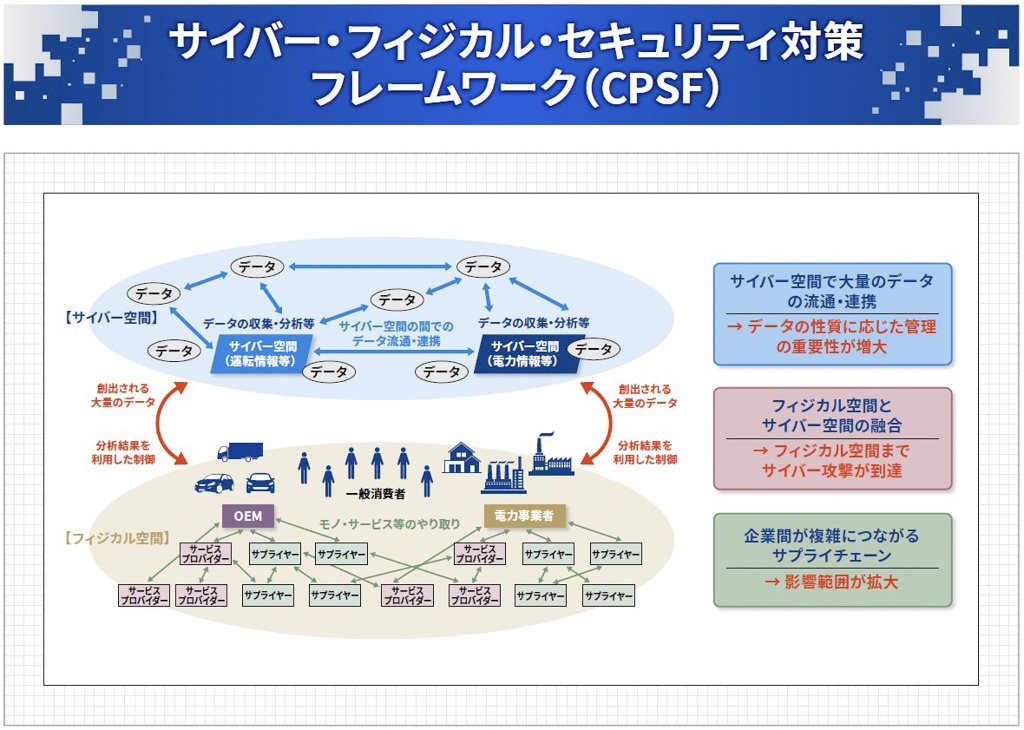

■サプライチェーン全体での対策強化

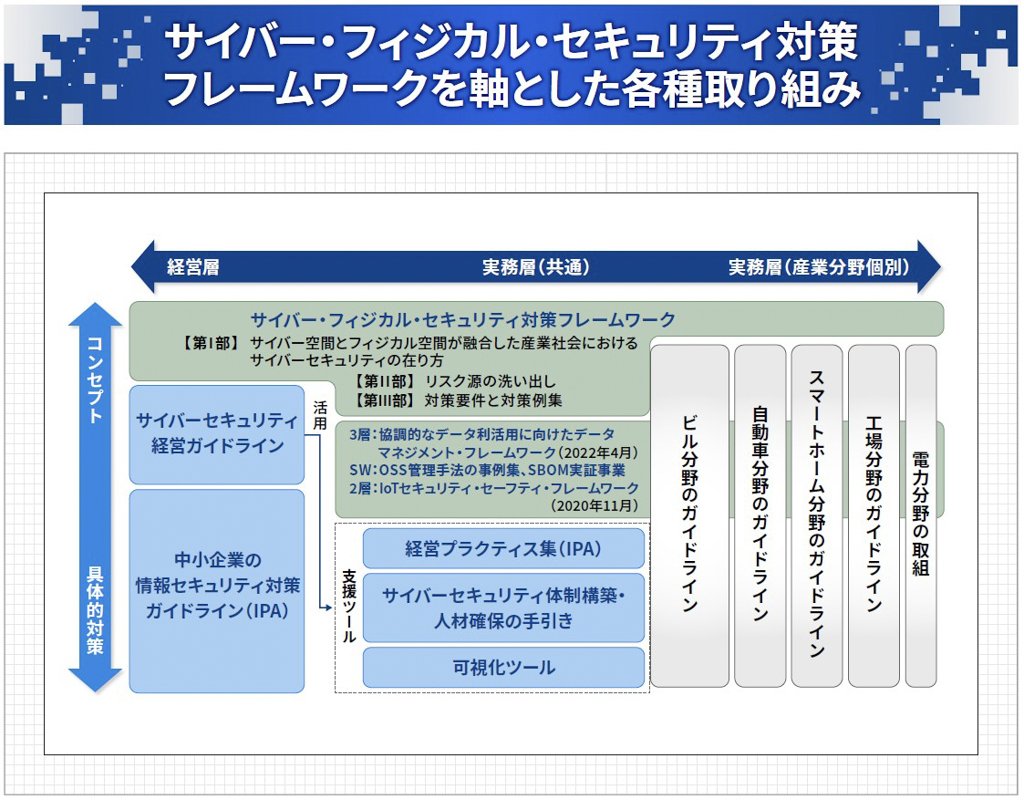

経済産業省ではサプライチェーン全体のセキュリティ確保を目的として、サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)を策定しています。これは、世界で求められるセキュリティ対策の全体像を整理して、産業界が活用できるセキュリティ対策例をまとめたものです。

CPSFでは、フィジカル空間の第1層(サプライチェーンで企業がつながる現実世界)、フィジカル空間とサイバー空間が融合する第2層、サイバー空間の第3層(大量のデータが流通・連携する仮想世界)と、3つの層に分類し対策を検討しています。3層に分けてそれぞれの課題を可視化することによって、対策立案が容易になります(図表4)。

図表4:「Society5.0」社会におけるモノ・データ等のつながりのイメージ

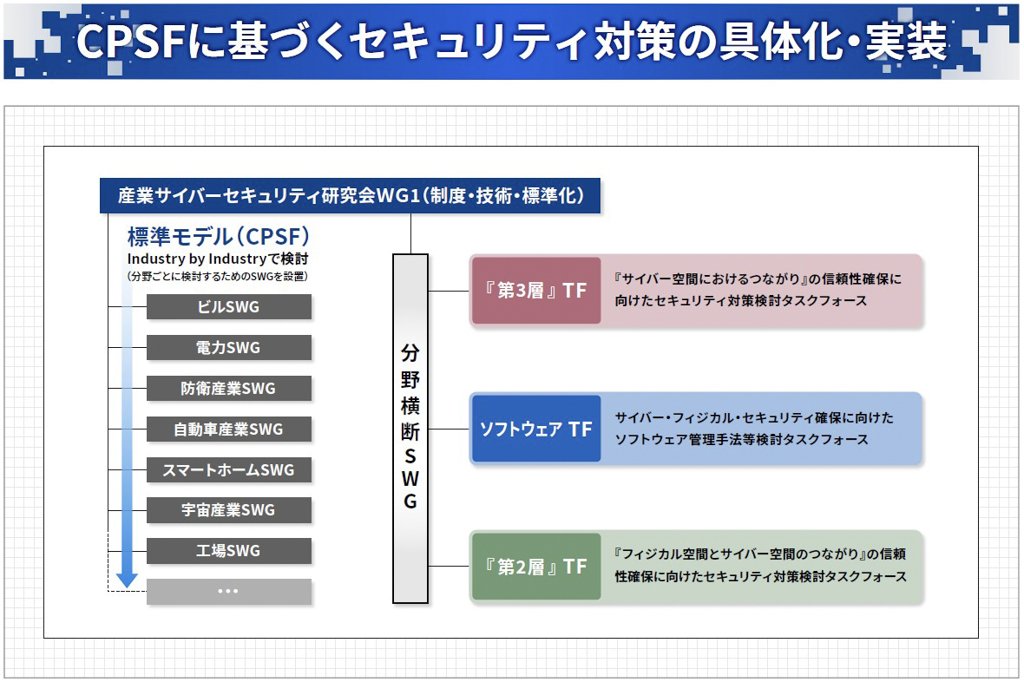

CPSFの具体化に当たっては、産業分野別にサブワーキンググループ(SWG)を設け、それぞれセキュリティ対策のガイドラインを策定しています(図表5)。

また個々の産業分野を横断するような共通の課題に対しては、タスクフォース(TF)を設置して対策・検討しています。

図表5:産業分野別の課題や対策等を相互に持ち寄り、分野を横断して共通するセキュリティ課題の洗い出しやその対策について検討

このCPSFを基にして、経営層向けにはサイバーセキュリティ経営ガイドライン、実務層の共通部分においてはプラクティス集や可視化ツールを整備しています。そして、実務層の個別の産業分野においては、それぞれにガイドラインの整備を進めています(図表6)。

図表6:サプライチェーン全体のセキュリティ確保を目的としたサイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)を策定

●サイバーセキュリティ経営ガイドライン

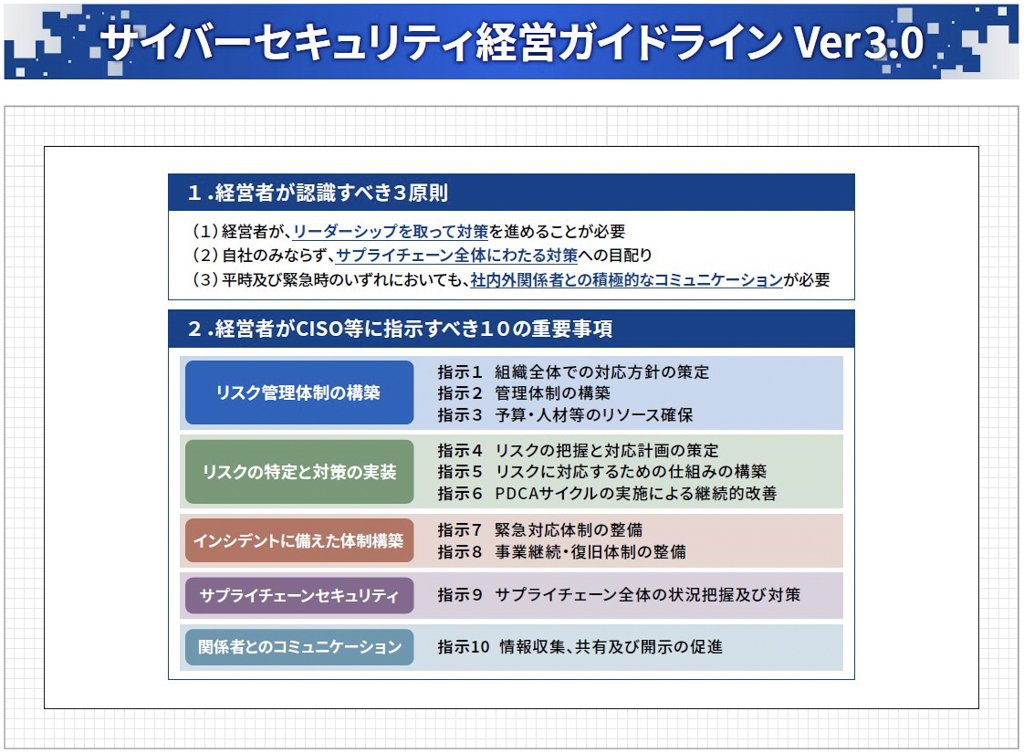

「サイバーセキュリティ経営ガイドライン(以下、ガイドライン)」は、企業のセキュリティ対策の指針です。これまで「セキュリティ対策はコスト」という認識が強かったと思いますが、当ガイドラインの中では「セキュリティ対策は投資である」、と示しています。またその投資は必要不可欠で、経営者の責務である、と明記しています。

ガイドラインの構成は「経営者が認識すべき3つの原則」と、「セキュリティ担当者(CISO)に指示すべき10の重要事項」からなっています(図表7)。

図表7:サイバーセキュリティ経営ガイドラインでは「セキュリティ対策は投資である」と示されている

サイバーセキュリティの実務的な手順書やツールはすでに世の中にたくさんありますが、経済産業省のガイドラインは、あくまでも経営者主導の下で組織的なサイバーセキュリティ対策を実戦するための指針であり、想定ユーザーは経営者やCISO、またはそういった方々を直接補佐する実務者となります。

ガイドラインはこれまでも改定を重ね、今年3月には最新バージョンである「3.0」が公表されています。

最新版は、経営者の責務としてサイバーセキュリティに関する残留リスクを低減することを明記し、サプライチェーンの多様化・複雑化などの情勢変化やサイバー・フィジカル空間の融合に対応した対策の必要性を踏まえた内容になっています。

●実践のための支援ツール

サイバーセキュリティ実践のための支援ツールとしては、経営プラクティス集や可視化ツール等を公開しています。

経営プラクティス集

経営プラクティス集は、CISOやセキュリティ担当者が、経営ガイドラインの重要10項目(図表7)を実施する際の進め方(実践事例)や、業務上の悩みに対し具体的な解決策を提示しています。他社事例などの記載もあり参考になるかと思います。

サイバーセキュリティ経営可視化ツール

「サイバーセキュリティ経営可視化ツール」では、経営ガイドラインで定めた重要10項目の実施状況を5段階で評価しレーダーチャートで表示します。これにより、経営者がセキュリティ対策指示を出した時の、その達成度を可視化することができます。

最新版では、業界ごとの平均値が参考値として表示されるようにアップデートされました。自社のサイバーセキュリティ対策状況を定量的に把握することで、サイバーセキュリティに関する方針の策定、または適切なセキュリティ対策の投資判断に活用できます。

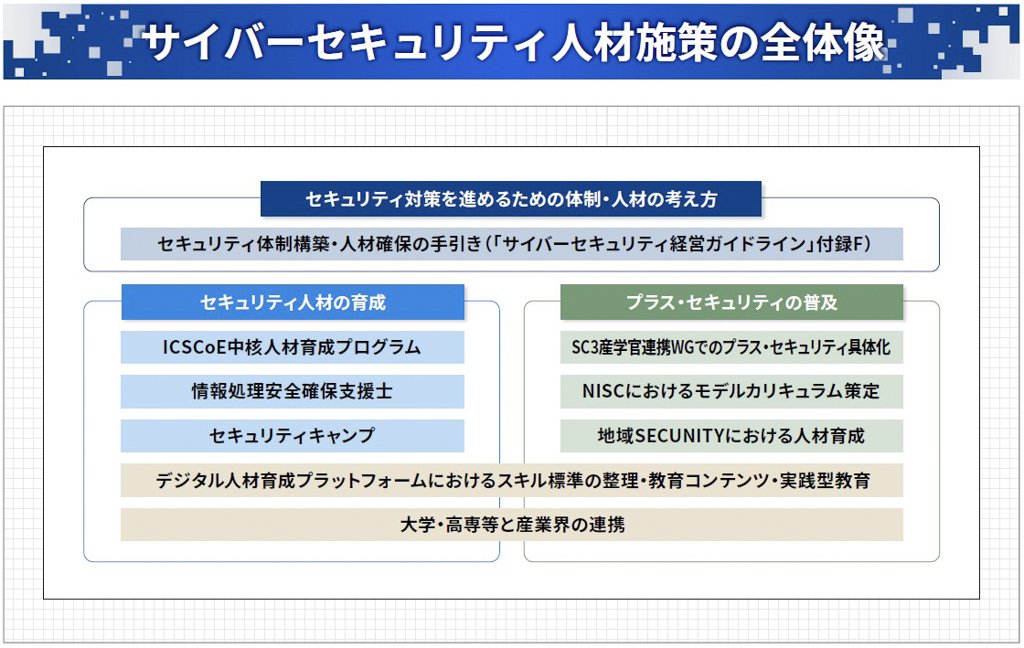

■サイバーセキュリティ人材育成施策

サイバーセキュリティは知識の幅や深さが大きく、セキュリティ人材はいくつかの階層(経営層に高度な助言を人材、セキュリティを専門にして運用やビジネスを行う人材、担当する業務の中でセキュリティを意識する人材、など)に分けて考える必要があります。

経済産業省では、経営ガイドラインの中で、セキュリティの定義や体制構築、人材確保の考え方などを示すとともに、人材育成の場として、中核人材の育成プログラムや情報処理安全確保支援士の制度設計などを行っています。

またこれらの取り組みの中で重要なポイントとして、プラス・セキュリティという考え方があります。プラス・セキュリティは、普段直接セキュリティの対応業務に携わっていない一般社員の方々も日々の業務の中でセキュリティを意識できるようになり、対策の実現に向けた行動ができるようになることを目指しています(図表8)。

図表8:セキュリティ人材の育成と同時にプラス・セキュリティの普及を目指す

●産業サイバーセキュリティーセンター(ICSCoE)

人材育成の代表例として、IPAの産業サイバーセキュリティーセンター(以下、ICSCoE)が行っている中核人材育成プログラムがあります。1年間のコースで、一流講師の指導の下、模擬プラントを使った演習や解析に取り組むことによって制御系システムのセキュリティに精通した人材を育成します。

日本において制御系システムを対象とした人材育成はここだけであり、世界にも数カ所しかないといわれています。

●諸外国との連携による人材育成

諸外国との連携による人材育成にも取り組んでいます。

経済産業省およびICSCoEは、米国政府、EU政府と連携し、インド太平洋地域向け産業制御システム・サイバーセキュリティ演習を毎年実施。今年2023年10月にも開催し、さまざまな国の方々とハンズオン演習、セミナー、ワークショップを行いました。

■IoT機器・システムのリスクと経済産業省の対応

●増加するIoT機器のリスクと、その経営への影響

IoT機器の利用数は世界的に増加傾向にあります。一方で、国内で観測された不審な通信の約1/3がIoTを狙った攻撃だというデータもあります。また海外においては、IoTにおけるセキュリティインシデントが経営に大きな影響を及ぼす例が出てきています。

現在、国内企業の約25%がセキュリティ事件/事故によるIoT機器やOTシステムの一時停止を経験しています。リコールや訴訟に発展した事例もあり、経営に対して重大な影響を与える可能性もあります。今後IoT機器への更なる脅威の増加、高度化が想定されますので、IoT機器に対するセキュリティ対策は不可欠と言えます。

●中小企業向けIoT製品セキュリティ対策ガイド

IoTセキュリティに関する対策ガイドラインは多数ありますが、内容が専門的で中小企業にとっては分かりやすいガイドとは言えない状況です。

こういった状況に対し、経済産業省では中小企業向けIoT製品セキュリティ対策ガイドを作成し、その普及に努めています。IoT製品の開発を行う際に、セキュリティ面で考慮してほしいポイントを分かりやすく記載。既存のガイドの重要ポイントや優良企業の事例も記載していますので、参考になるかと思います。

●IoT適合性評価制度検討会の立ち上げ

IoT製品のセキュリティ対策を適切に評価し、適切な対策が講じられているIoTを広めていく仕組みとして、IoT適合性評価制度検討会を立ち上げています。

まずは任意制度の運用が適当と思いますが、制度の浸透具合や諸外国の動向によっては法令化の検討も必要です。評価基準については、わが国のIoT製品がグローバルマーケットでも通用するよう、国際的な標準と合わせていくことも必要になっていきます。

■経済産業省におけるソフトウェアセキュリティの検討

次にソフトウェアタスクフォース(図表5参照)で検討している施策を紹介します。

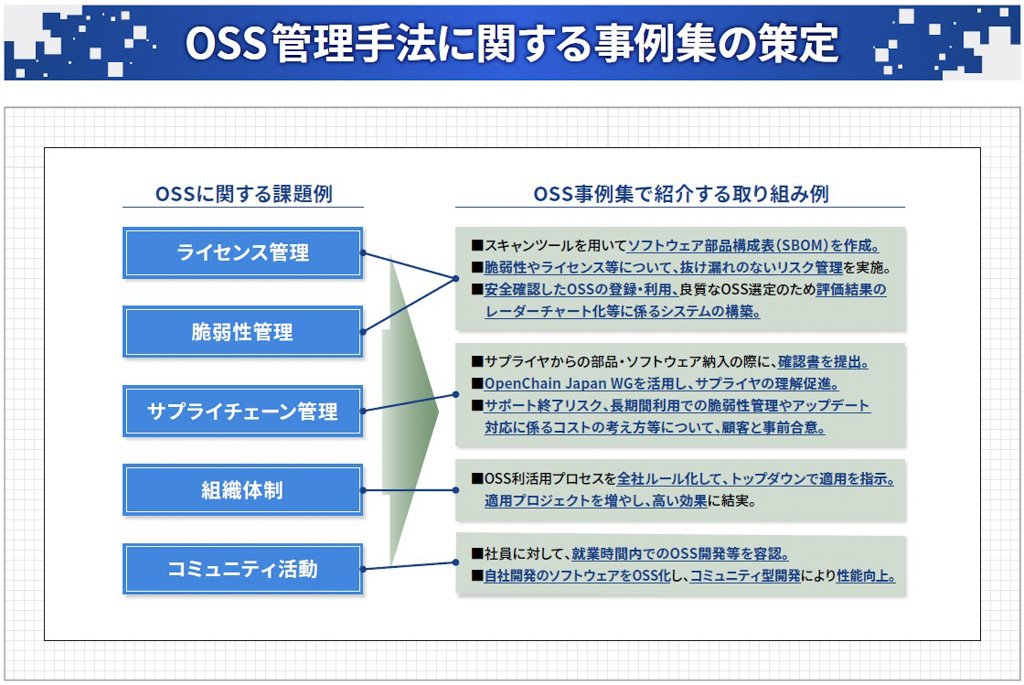

●OSS管理手法に関する事例集の策定

経済産業省では昨年8月に、OSSの利活用およびそのセキュリティ確保に向けた管理手法に関する事例集を策定しています。OSSに関する課題と取り組みに関して個別の企業にヒアリングして取りまとめ、OSS利用の障壁を取り除くことで、一層のOSS活用を促進するものです(図表9)。

図表9:個別の企業にヒアリングしてとりまとめた事例を公開

●SBOM活用の議論

また、ソフトウェアタスクフォースでは、SBOM活用の議論を推進しています。SBOMはSoftware Bill of Materialsの略称で、ソフトウェアの構成情報を詳細に把握でき、脆弱性の即時特定を可能にするものです。

SBOMについては、作成の効果やコスト増等の課題が想定されることから実証による検証も実施しています。

令和4年度には、自動車業界、医療機器業界、ソフトウェア業界の各企業が参加して実証を行い、この結果を踏まえてSBOM導入ガイダンスの策定を進めています。

■政府全体でのサイバーセキュリティ対応体制の強化

最後に、政府全体でのサイバーセキュリティ対応体制について紹介します。

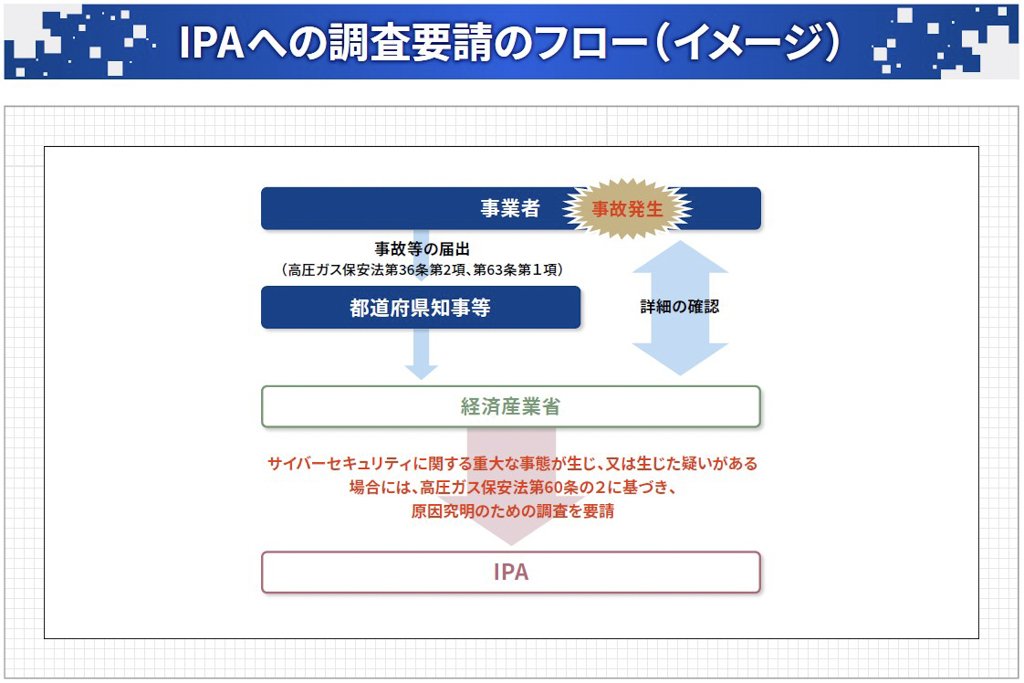

●サイバーインシデントに係わる事故調査

サイバーセキュリティに関する重大な事態が生じた場合、またその疑いがある場合には、国が独立行政法人情報処理推進機構(以下、IPA)に原因究明調査を要請します。調査結果を踏まえ、セキュリティ水準の向上を図かり、再発防止のための対策を講じます(図表10)。

図表10:サイバーセキュリティに関する重大な事態が生じ、または生じた疑いがある場合には、国は、IPAに原因究明調査を要請する

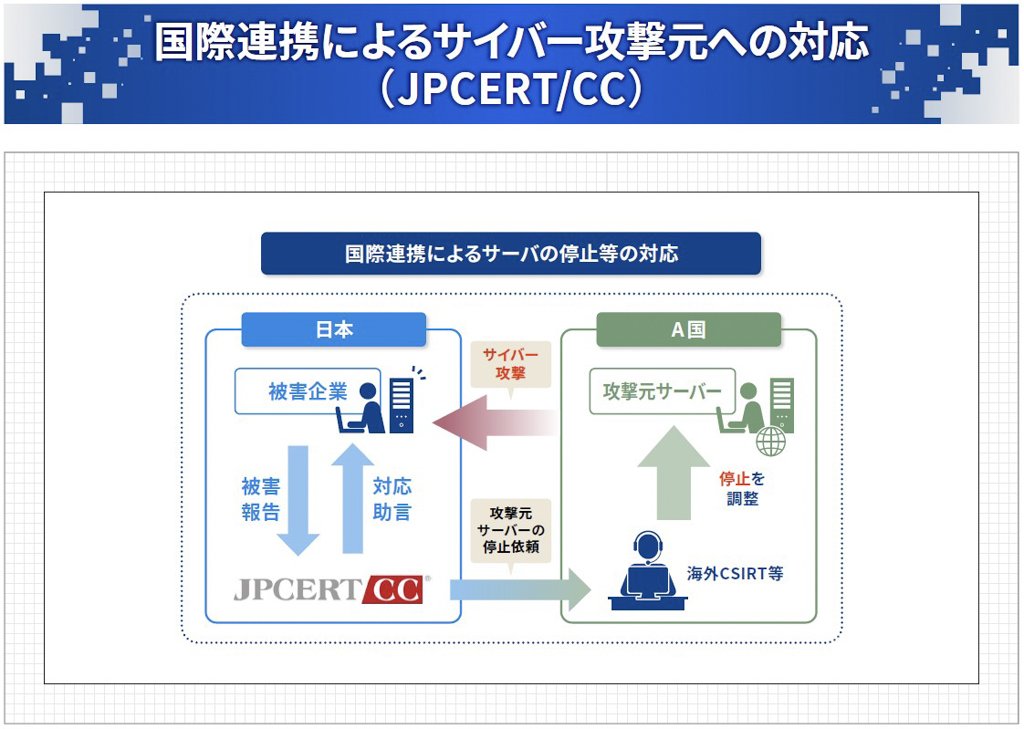

●国際連携によるサイバー攻撃への対応

国境を超えて行われるサイバー攻撃に対処するため、一般社団法人JPCERT/CC(ジェイピーサート・コーディネートセンター)が対応。サイバー攻撃連絡窓口の間で情報共有を行うとともに共同対処します(図表11)。

図表11:国境を越えて行われるサイバー攻撃に対処するため、サイバー攻撃連絡調整窓口の間で情報共有を行うとともに、共同対処等を実施

●サイバーレスキュー隊「J-CRAT」

標的型サイバー攻撃の特別相談窓口として、広く一般から相談や情報提供を受け付け、提供された情報を分析して調査結果による助言を実施しています。

●サイバー被害に係わる情報共有ガイダンスの策定

サプライチェーンが複雑化する中で、被害組織での対応が適切に行われているかどうかが外部から確認できず、また被害組織も被害公表を通じた情報開示に消極的なため、被害組織によるインシデント対応結果に不安や警戒を募らせている、という状況があります。

これに対し政府は、サイバー攻撃を受けた被害組織がセキュリティ関連組織と被害情報を共有する際に活用するガイダンスを今年3月に公表しました。これは、効果的な情報共有やスムーズな被害公表に向けた実務上のポイントをまとめたもので、被害組織のセキュリティ担当部門や法務部門、運用・保守ベンダーなどを想定読者としています。

おわりに

以上、サイバー攻撃の現状と課題、経済産業省のサイバーセキュリティ政策の具体的な取り組みを紹介させていただきました。紙数の関係で紹介しきれませんが、この他にも、地域セキュリティ・コミュニティの形成促進や、大企業と中小企業が共同で推進するコンソーシアム運営支援など、多岐にわたる施策を行っています。これら施策や、本稿で紹介したサイバーセキュリティ経営ガイドライン、プラクティス集、サイバーセキュリティ経営可視化ツール等は経済産業省ホームページでご覧いただくことができます。ぜひご活用いただきたいと思います。

この記事をシェアする