ナレッジ

工場セキュリティとは。ガイドラインや主な対策、事例を解説

工場システムは、以前からセキュリティの重要性が強調されていたITシステムとは異なり、プライベートネットワークで稼働しているものが大半であるため、サイバー攻撃を受けることは少ないと考えられていました。しかし、DXの推進およびグローバルなセキュリティ法規対応の影響により、工場システムにおいてもセキュリティ対策が必要となっています。

本記事では工場セキュリティ強化をテーマに、必要な対策を複数観点から幅広く解説します。また、対策を進める上での課題などにも触れていきます。

工場セキュリティとは

本記事では、工場セキュリティを「一般的なセキュリティ対策が施されているITシステムとは異なり、インターネット接続を必要としないプライベートネットワークで稼働する工場システムへの対策」と定義します。

工場セキュリティにおける『工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン』

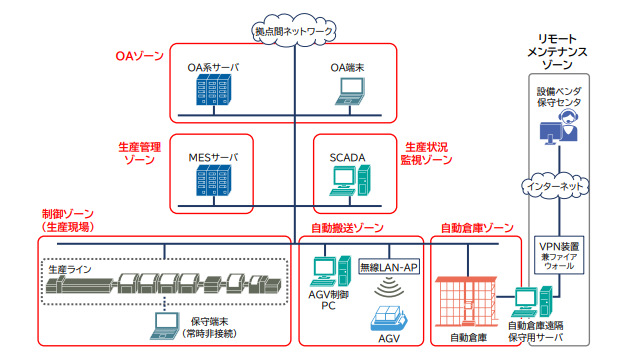

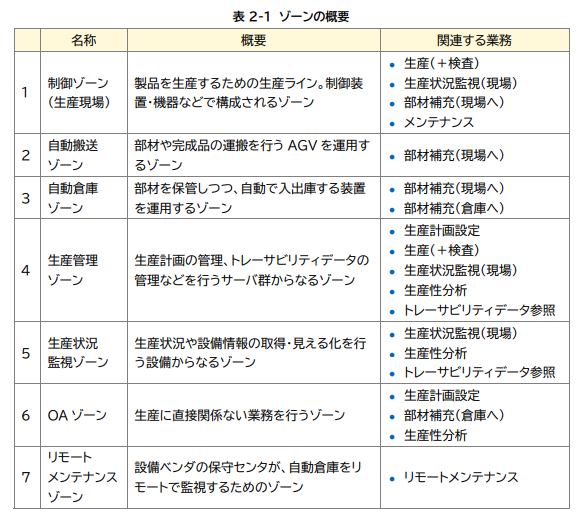

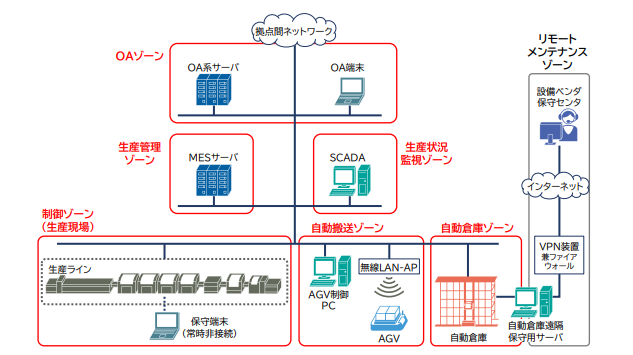

工場システムのセキュリティ対策を行うに当たり、必ず考えなければいけないのがセキュリティ対策時のゾーン分けです。

そこで参考になるのが、経済産業省より出版された「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」で、業務内容や業務の重要度から定義と業務が例示されています(図表1、図表2)。

ITシステムと工場システムの違い

ITシステムと工場システムの違いは以下の点にあります(図表3)。

一部の共通要素もありますが、基本的にITシステムと工場システムでは優先すべき事項が異なるため、セキュリティ対策も異なるアプローチが必要です。

項目 | ITシステム | 工場系(制御系)システム |

|---|---|---|

リスク管理 | データの機密性と保全が優先 | 安全が優先 |

業務遅延リスクも重視 | 事業継続リスクや業務遅延リスクも重視 | |

セキュリティのCIA(C:機密性、I:完全性、A:可用性) | Cを重視、以下はI、Aの順に重視 | Aを重視、以下はI、Cの順に重視 |

可用性 | リアルタイム処理の遅延は多くの場合業務調整などにより許容可能である | 24時間365日の連続運転 |

耐障害性 | システムの冗長化 | 冗長システム構成を取るが、冗長システム構成を取れずにシステム全体が停止することもある |

性能要件 | リアルタイム性の要求はそれほど高くない | リアルタイム性の要求は高い |

システム運用 | 汎用的なOSを使用 | 専用のOSを使用する場合が多い |

OSの更新、パッチ適用は容易 | レガシー機器へのパッチ入手・適用が困難、また稼働を優先するためタイムリーな計画が立案できない | |

通信 | 標準通信プロトコル | 標準プロトコルも一部あり |

パッチ適用 | 定期的に実施 | タイムリーな計画停止ができず、パッチを適用しない場合が多い

|

計画的に実施

| ||

使用期間 | 3年~5年 | 10年~20年 |

システムの場所

| 一般的にデータセンター等に設置し、アクセスが容易 | 遠距離、無人の場所が多く、リモート監視が多い |

図表3:ITシステムと工場システムの違い

工場セキュリティ対策が注目されている背景

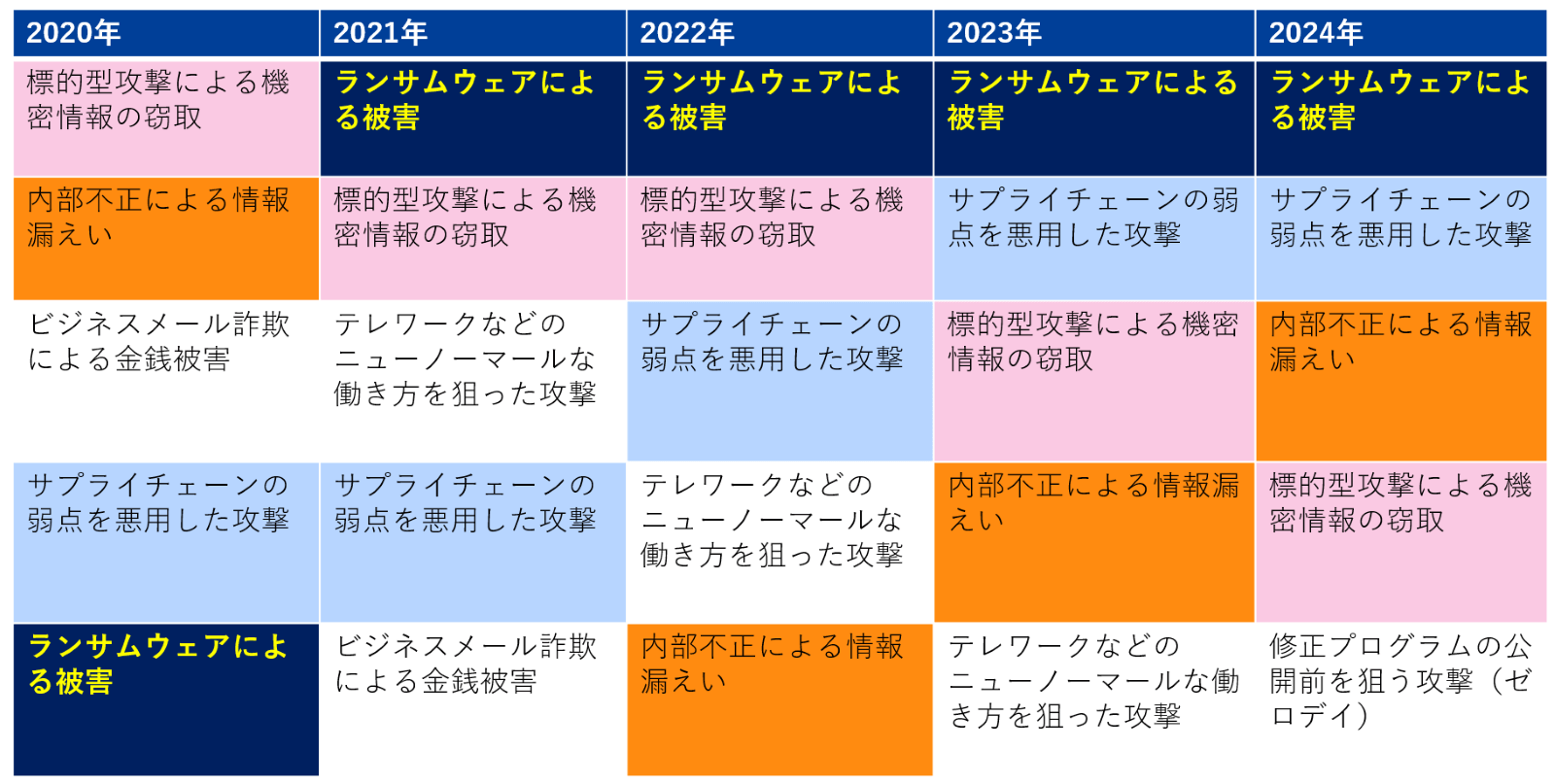

図表4は、独立行政法人情報処理推進機構(IPA)が発表している「情報セキュリティ10大脅威」の過去5年間の上位5項目を示しています。攻撃手法自体に大きな変化はないものの、コロナウイルスの流行以降、よく用いられるサイバー攻撃の種類が大きく変わりました。

日本国内でランサムウェアなどの外部攻撃の影響が少なかった要因として、テレワークの普及が進んでいなかったことや、日本語という言語の壁が挙げられます。

外部からの侵入口として特に仮想専用線(VPN:Virtual Private Network)の脆弱性を狙った攻撃が増加し、テレワーク移行期間中に多くのITシステムが狙われ、その影響が工場システムにまで及んだため、稼働停止に追い込まれる企業もありました。このため、ITシステムのセキュリティ対策とともに、工場システムのセキュリティ対策が注目されるようになりました。

工場セキュリティの考え方と対策方法

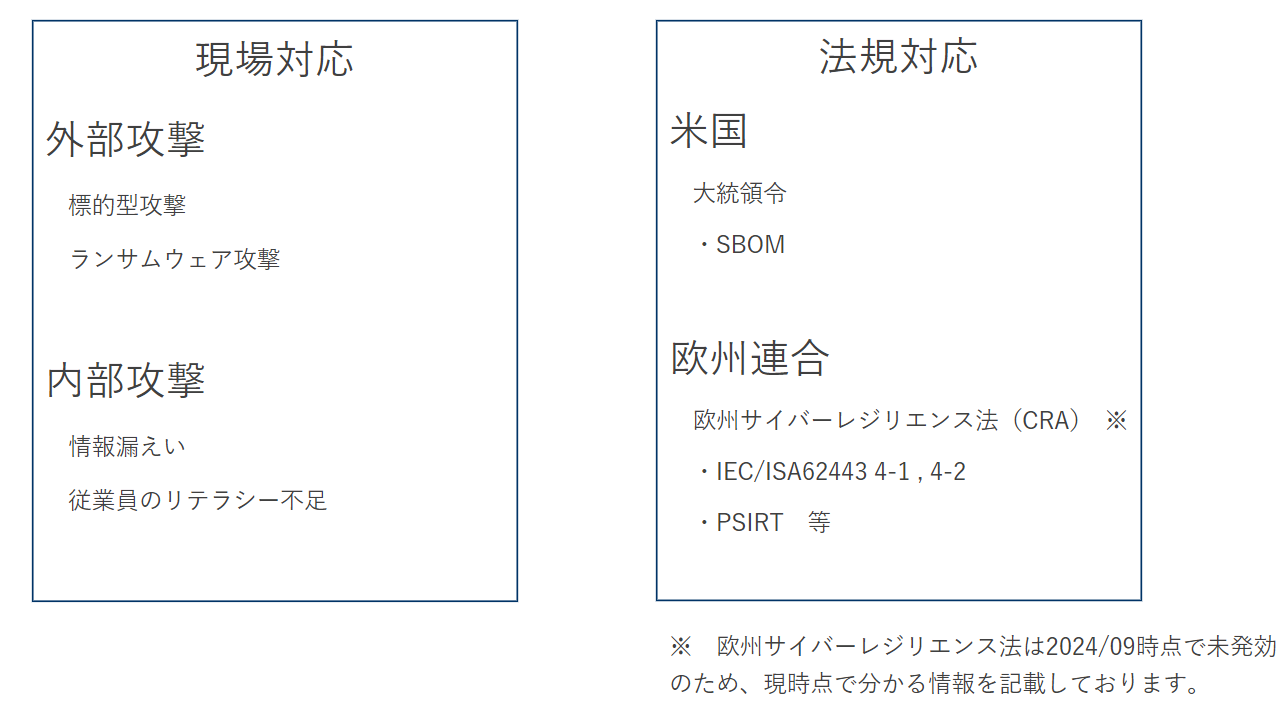

工場セキュリティの説明を分かりやすくするために、現場対応の観点と、法規対応の観点に分けて解説します(図表5)。

工場セキュリティにおける外部攻撃とは

工場セキュリティにおける外部攻撃とは、標的型攻撃やランサムウェア攻撃を含む、いわゆる悪意のあるハッカーからの攻撃を指します。工場の製造ラインは一般的に外部ネットワークと隔離されているイメージがありますが、各区画ごとでデータのやり取りが発生しているため全てつながっています。このような攻撃はしばしば工場の生産ラインに直接影響を及ぼし、最悪の場合、工場全体の稼働停止につながることがあります。

外部攻撃を防ぐためには、工場システムに適切なセキュリティ製品を導入することをはじめ、工場の製品製造におけるセキュリティプロセスの構築やペネトレーションテストなどの侵入試験(図表6)も必要です。これにより、システムの弱点を事前に把握し、対策を講じることが可能となります。

参考:工場セキュリティ、半導体産業のサイバーセキュリティの取り組みについて|ソフトウェアテスト・第三者検証のベリサーブ

工場セキュリティにおける内部攻撃とは

工場セキュリティにおける内部攻撃とは、内部関係者による故意または過失による情報漏えいや、従業員のセキュリティリテラシーの低さが結果としてインシデントにつながることなどが挙げられます。

この観点での対策としては、アクセス制御リストの設定や多要素認証の導入が効果的です。

また、セキュリティ教育により従業員の意識を高めることで、内部からのリスクを最小限に抑えられます。

さらに、システム監視を強化することで、不正アクセスや異常な挙動を早期に検知し対処することが可能となります。

さらには、PSIRT(Product Security Incident Response Team)構築をはじめとするインシデント対応フローの作成も不可欠です。

法規対応からみる工場セキュリティ

昨今では、工場セキュリティにおいて諸外国の法規への対応も急務となっています。代表的なものとして、欧州のサイバーレジリエンス法や米国の大統領令などがあります。これらの法規制は、制御システムのセキュリティ強化を目的としており、対象となる機器システムに関しては対応が急がれる課題です。

欧州のサイバーレジリエンス法のベースとして挙げられているIEC/ISA 62443シリーズという国際規格は、制御システムのセキュリティのガイドラインやベストプラクティスを提供しており、工場システムのセキュリティ対策における重要な指標となります(図表7)。

これらの規格に準拠することで、グローバルな法規制に対応し、工場のセキュリティレベルを向上させることができます。

| 全般(IEC 62443-1) | ポリシーと手順(IEC 62443-2) |

|---|---|---|

概要 | 基本的な概念および使用される用語・略語等、シリーズ全体に共通するトピックを扱う | IACSセキュリティに関連するポリシーと手順の要件を扱う |

対象 | シリーズの基礎となる基本的な概念に精通したい方 | アセットオーナー、システムインテグレーター、メンテナンスプロバイダー |

図表7:制御システムセキュリティ(IEC/ISA62443)

工場でのセキュリティ対策実施に関するリスクと課題

工場システムのセキュリティ対策は非常に複雑であるため、どこから対策を始めるべきか、またどの範囲まで対策を施すべきかが曖昧です。

工場セキュリティ対策未着手によるリスク

適切なセキュリティ対策を施さない工場システムは、前述の外部、内部の攻撃の被害による多大なリスクにさらされます。例えば、内部関係者による不正アクセスや情報漏えい、さらには外部からの攻撃により社内のシステムが全てダウンし生産ラインが停止するなどの事態が考えられます。これにより、企業の経済的損失が生じるだけでなく、企業のブランドイメージ低下や法的リスクも発生し得ることでしょう。

工場セキュリティ対策の課題

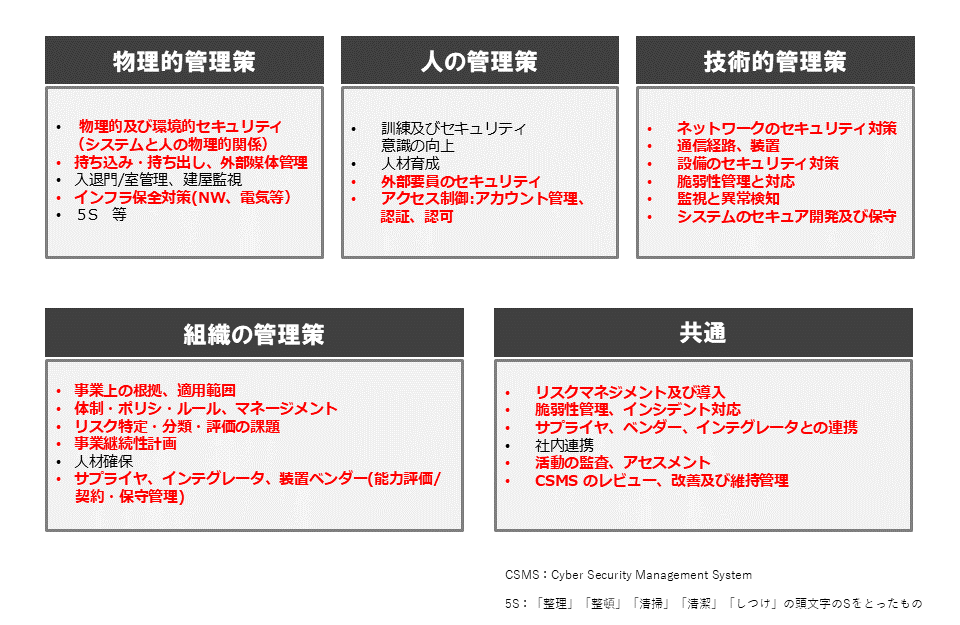

製造担当者や設計担当者はセキュリティ対策における専門家ではないため、どこからセキュリティ対策を打てばよいのか、適切に判断し行動することは難しい場合が多いでしょう。図表8は、代表的なサイバーセキュリティ対策の構成要素を図にしたものです。

例えば、お客さま先で使用されているレガシーシステムのサポートまではできないが、使い続けなければならない場合の対策は技術管理策、どの頻度で脆弱性スキャンを実施すべきかといったセキュリティポリシーから始まり、ガイドラインや具体的な手順書の制定は組織の管理策となります。

また、工場システム内のみで完結する話ではないため、インシデント対応フローなどはIT部門と製造部門間との情報共有と協力体制を築くことも必要となります。

工場セキュリティ対策はできるところから

今までは何ともなくても、自社の工場システムがサイバー攻撃を受ける日は近いかもしれません。または、すでに攻撃を受けていて知らないうちに資産情報が漏れているかもしれません。

しかし、システム停止が許されない工場では、膨大なセキュリティソリューションを同時に導入することはほぼ不可能といわれています。

今回は工場セキュリティ強化をテーマに、必要な対策を複数観点から幅広く解説した超概要記事となります。まずは自社の工場セキュリティに必要な対策を学び、どこから着手すべきか決めることが大切です。

■関連サービス■

■参考■

(※1)(※2)経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」より引用

この記事は面白かったですか?

今後の改善の参考にさせていただきます!

.png)