Technical Information

急変したサイバー脅威が「さまざまな層」に与える影響と実施すべきプラクティス

私は13年間在籍した自衛隊でサイバーセキュリティの業務を3年間担当し、退官後も現在に至るまで16年にわたって官民でこの仕事に携わっています。本講演では、長年の経験から得られた知見を、企業にとって最も大事な「会社と顧客の利益を守る」という点にフォーカスしてお話しします。

※この記事は、『ベリサーブ アカデミック イニシアティブ 2021』の講演内容を基にした内容です。

株式会社サイバーディフェンス研究所 名和 利夫 氏

最近の脅威アクターの状況

「脅威アクター」とはサイバー空間に脅威をもたらす攻撃主体を指します。彼らが何者かを示したのが図1です。「ならず者」とは、彼らの性格をわれわれ専門家と同じ感覚で共有していただくために選んだ言葉です。脅威アクターは、その特徴から大きく3つのグループに分類することが可能です。それぞれの持つ攻撃レベルを、武器や身の回りの物を使ったアイコンで表現しています。

図2は、3つのグループの人口比を表したものです。少数の高い能力を持つ者がピラミッドの頂点に、多数の発展途上者は下層にいます。国家の支援を受ける最上位の「サイバー攻撃グループ」はわずかな割合であるにも関わらず、攻撃力の高さからその影響はサイバー攻撃による被害全体のおよそ半分を占めると見られています。上層と下層をつなぐものとして存在するのが後述する「ダークウェブマーケット」(地下マーケット、ブラックマーケットとも呼ばれる。以下、ブラックマーケット)です。ここには一般社会と同様に市場原理が働いている反面、規律はなく、金と欲望、あるいは特定の目的を達成しようという強い意志のみが存在します。上層の攻撃レベルが高度化するにつれてブラックマーケットも活発化し、下層人口も拡大して全体数が幾何級数的に増えているため、現在のサイバー攻撃の急激な増加や手口の巧妙化につながっています。

ランサムウェア攻撃の登場と変化

近年、世界的に大きな脅威となっているのがランサムウェアによる攻撃です。日本では、2020年頃から被害に遭った企業が報告されるようになってきました。ランサムウェアとは、ファイルの暗号化や、PCやブラウザをロックすることによりデバイスを使用不能な状態にし、解除に必要な“鍵(文字列)”と引き換えに金銭の支払いを要求する不正なプログラムを言います。PCに保管されたデータなどを“人質”に取ることから、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせたランサムウェアという造語が生まれました。ランサムウェア攻撃は2005年にロシアで初めて発生し、その後、欧米にも被害が拡大しますが、大規模な摘発やさまざまな対策によって一旦は沈静化したかと思われました。状況が一変したのが、攻撃に必要なランサムウェアをサービスとして提供するRaaS(Ransomware as a Service)と呼ばれる存在が2017年に出現してからです。

RaaSによるビジネスモデルは次のようなものです(図3)。攻撃者グループは、ランサムウェアの開発者である少数の「オペレーター」と、そのランサムウェアを拡散させる多数の「アフィリエイト」とで分業体制を敷きます。身代金はオペレーターが最初に獲得し、その一部を分け前として、感染拡大に貢献したアフィリエイトに配る仕組みです。オペレーターにとってはマルウェア※1 の開発に専念できる上、逮捕されるリスクを軽減できます。アフェリエイトにとっても、たとえ高度な技術力がなくてもランサムウェアを拡散させれば報酬が得られます。報酬を目当てにアフィリエイトが増えれば攻撃される組織が増える、そうすると一定割合で身代金を支払う組織も増える。この悪循環によって、攻撃レベルは対策のはるか上を行く状況になっています。

※1:「Malicious Software」(悪意のあるソフトウェア)を略したもので、さまざまな脆弱性や情報を利用して攻撃をするソフトウェア(コード)の総称

ランサムウェア攻撃の直近の動向

ここからは、私が欧米での調査研究活動を通じて得た知見のうち、日本国内ではまだあまり流通していない最新の情報をご紹介します。

先述の通り、単独犯による初期のランサムウェア攻撃は、ほどなく対策が講じられましたが、RaaSの登場で攻撃のレベルや規模が一瞬で上がったため、偶発的に感染の被害に遭う企業が増加しました。

そして、2020年末頃から始まったのが「エキスパート」の活用です。エキスパートとは、標的と定めた企業への攻撃を確実に成功させる技術を持つ者のことを指します。このような技術者とサイバー攻撃を企む脅威アクターとを結ぶマッチングサイトも存在しています。

一連の攻撃においてエキスパートがどのような役割を果たすかを見てみましょう(図4)。標的とする企業のID/パスワードを入手してブラックマーケットに出品する者は、初期アクセスブローカーと呼ばれます。初期アクセスブローカーは、エクスプロイト攻撃※2 やフィッシング詐欺※3 、内部犯行などさまざまな手口を駆使して狙ったID/パスワードを入手します。

※2:システムやソフトウェアの脆弱性(セキュリティ上の欠陥)を悪用した攻撃

※3:オンライン詐欺の一種。実在する企業を装って偽のメールやSMSを送り付け、偽のホームページに誘導して重要な個人情報(ユーザーID、パスワード、クレジットカード番号、暗証番号など)を盗み出す

ブラックマーケットの主催者は、ハッキングもマルウェア開発もできない代わりに、コミュニケーション能力が非常に優れています。私が観察している対象の中には3~4種の言語を操る者もいます。

ブラックマーケットで購入者となるのが脅威アクター(アフェリエイト)です。ただし、ここで買えるID/パスワードの大半は凡庸なハッカーでも入手可能な一般ユーザー権限で、そのままでは機密情報にアクセスできません。わずかに含まれる管理者権限は非常に高額です。そこで脅威アクターは、エキスパートに管理者権限の入手を依頼します。そうすることによって脅威アクターは、ブラックマーケットより安価に、そして確実にそれを手に入れることができるのです。

図5は、アフィリエイトが実際に攻撃を行う様子を示しています。管理者権限を入手したアフィリエイトはそれをそのまま使います。一方、ユーザー権限しか手に入らなかったアフィリエイトは、ハッキングの代行を別のエキスパートに依頼します。彼らは「ラテラルムーブメント」という高度な手法で、ユーザー権限を管理者権限に昇格させることができるのです。

エキスパートは非常に優秀な者が多く、サイバーセキュリティ対策の専門家と同等の技能を備えています。誠に残念なことに、われわれサイバーセキュリティの業界の中にもこうした犯行に手を染める者が現れています。日本ではまだそのような例を見たことはありませんが、海外では頻繁に見受けられるようになっています。

私はサイバー犯罪を追い詰める業務の一環で、こうした者たちの監視を続けています。彼らに共通しているのは犯罪意識が全くないことで、自分の能力を高く評価されることに喜びを感じている節があります。実はこれが大変厄介で、通常のサイバー犯罪には悪意ある者に特有の痕跡が残るのですが、自分の技量の発揮を目的としている場合には、ごく当たり前の振る舞いにしか見えないため、発見が非常に困難です。彼らは無意識に自らを隠す能力を身に付けているのか、あるいは仕組みがそうさせているのか、いずれにせよ深刻な状況変化と言えます。

サイバー攻撃の発生を許す日本型組織

ここからは日本の状況に特化して、サイバーセキュリティの現状と対策のヒントをお伝えします。 以下では多くの方を敵に回すようなことも述べますが、政府系の会議ではもっと厳しく指摘することもありますので、まだ抑制している方だとご理解ください。

日本型組織をベースにした「立派な(なんちゃって)サイバーセキュリティ」

日本の組織には「共存する異なる構造」があります。1つは役職などの表面的な組織構造、もう1つは海外ではあまり見られない内面的な組織構造で、社員間の非公式なやり取り、横並び意識や同調圧力、忖度(そんたく)や根回しなどです。これらはかつての高度成長期の名残と言えるもので、トップから強いメッセージを発し続けなくとも、全員が1つの目標に向かうことを可能にしていました。時代が変わっても、こうした社内風土は多くの日本の組織に根付いたままになっています。ここから生まれるのが典型的な日本型セキュリティ体制、つまり「なんちゃってサイバーセキュリティ」です。

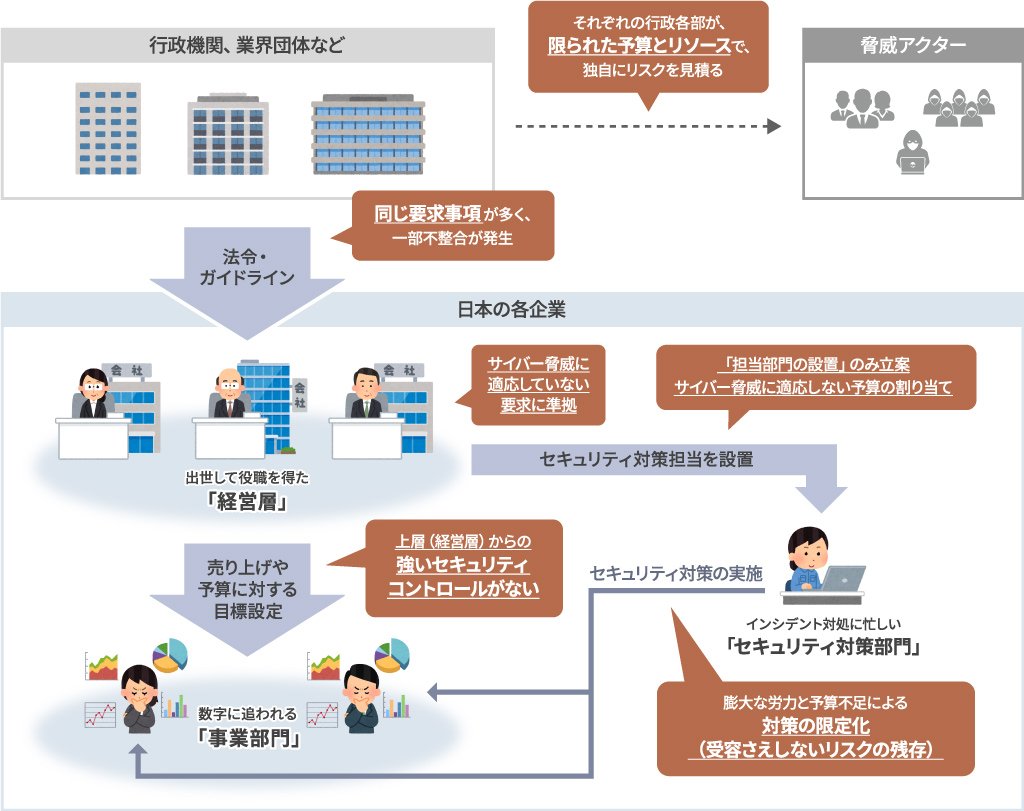

日本の行政機関や各業界団体は、脅威アクターの動向を把握するために日々、懸命な努力を続けていますが、予算とリソースの制約から、その実態を正しく認識するには至っていません。各々が個別に対策を検討しているのも問題で、少数の専門家の意見を参考に作成される法令やガイドラインは網羅性に欠けているのが現状です。私は10近くもの政府系会議に委員として参加していますが、全体を眺めると検討事項はどこも似たようなものばかりです。ガイドラインなどに盛り込まれる内容も、各業界団体の同調圧力の影響によって、対応を求められる企業が準拠できるレベルにまで引き下げられ、格段に高まっている脅威アクターの能力に対抗できるものになっていません。

現場丸投げ体質、責任者不在、事なかれ主義によるサイバーリスク増大

一方で企業はどうでしょうか。経営層は自分の目や耳、鼻で感じ取った脅威を、自らの言葉で伝えなければ人を動かすことはできませんが、日本の経営層は自ら脅威を直視しません。行政や業界団体が決めたガイドラインに従ってマニュアルを作り、サイバーセキュリティ対策の担当部門(セキュリティ対策部門)を設置すれば大丈夫だと考えています(図6)。しかし先に述べた通り、ガイドラインが求める対策は現在のサイバー脅威に適応できていません。仮に100%準拠したとしても、攻撃に遭うことは約束された状態にあると言っても過言ではありません。ある意味では現場に負担をかけ続けているとも言え、諸外国からはリーダーシップの欠如と見なされています。

このような旧態依然の組織では、事業部門の側にも、セキュリティ対策部門が頑張ればよいのだという認識がはびこっています。セキュリティ対策部門はコストセンターと見なされるため社内での立場が弱く、セキュリティ対策はお願いベースとなって、売り上げや予算の目標達成に日々追われる事業部門に届きません。こうしてサイバーリスクへの対応は形だけとなり、コントロールが効かない状態が多く見受けられます。

予算の面でも同様です。セキュリティ対策部門に割り当てられる予算は、経営層の脅威認識が甘いほど徹底的に絞り込まれます。予算不足はセキュリティ対策部門の足かせとなり、脅威への対応は実効性が乏しくなります。しかし、立場の弱さゆえ、セキュリティ対策部門の一社員がサイバーリスクの存在を物申すのは難しいのも無理からぬことでしょう。こうした実態を、私は時折同席する企業の役員会議の場で目の当たりにしています。

【参考】サイバー脅威に適応したサイバーセキュリティ

次にご紹介するのはサイバーセキュリティの「目指すべき姿」、と言いたいところですが、現実を鑑みて、あえて【参考】としています(図7)。ただし、非常に重要なメッセージですので、頭の片隅には置いていただきたいと思います。

まず、脅威アクターの認識は経営層の仕事です。難しければ、しかるべき方をそばに置いてください。その人が経営層の目や耳となって状況を把握し、意見具申を繰り返すことで、経営層はサイバー脅威に対する強いメッセージを自ら発信できるようになります。

対策の指揮命令をするのが、CISO(最高情報セキュリティ責任者、Chief Information Security Officer)です。ここで重要なのは、CISOを経営者と同じレイヤーに置くことです。上場企業にもCISOを法務部門の部長に兼務させる例が非常に多いのですが、これは間違ったやり方です。諸外国でも失敗を経てたどり着いた結論ですので、同様のことをしている場合はすぐにでも改めるべきです。

豊富な経験と実務能力を持つCISOが、経営層に代わって全社にセキュリティコントロール※4 を厳命します。この時、命令を受けた事業部門が助けを求める先が、セキュリティ対策部門です。

セキュリティ担当者とは、「助ける」人たちです。諸外国におけるセキュリティチームのジョブディスクリプション(職務記述書)には、担うべき職務は「サービス」と明記されています。サービスとは助けることであって、指導ではありません。セキュリティ対策部門の担当者は助けるために訓練し、知識を吸収し、高い技術を習得します。

その恩恵を受け、助けてもらうのが事業部門です。ここでセキュリティ対策部門は、コストセンターからプロフィットセンターに変わります。なぜなら、ビジネス部門からサービスの代価を受ける資格を得るからです。これがセキュリティ対策を強化するための原則と仕組みです。

※4:「予防」「検知」「復旧」などの観点からリスクへの対応方法を定め、管理すること

獲得すべき能力・態勢とベストプラクティス

獲得すべき能力と態勢 – 高いサイバーレジリエンス

図8にある絵はサイバー攻撃の特徴を示したものです。倒れてくる壁は目の前の1枚だけのように見えても、背後には幾重にも重なる別の壁が迫っています。このように、サイバー攻撃は「文脈」を持って押し寄せてくるものであり、目の前の1枚を立て直すだけでは防ぐことはできません。後ろにどんな壁が、何枚あって、どの位の重さで、いつ倒れて来るのか、それを推し量る力が「サイバーレジリエンス」です。

レジリエンスでは、非常事態発生前の準備次第でその後の展開が大きく変わります(図9)。残念ながら多くの日本企業は、まだ図の下部に示した低いレジリエンス態勢を選択しており、消極的監視や訓練不足に陥っています。

しかし、私たちは3・11(2011年に発生した東日本大震災)を経験しています。実は図の上部にある予兆管理・警戒・早期検知・調査・抑制は、3・11の際に国家や業界、そして会社レベルで実施したはずで、これを別の領域でもう一度やるだけの話です。これがセキュリティコントロールとなります。そうすれば失う利益は最低限となり、お客様に対する損失も少なくて済みます。

そして、高いレジリエンスを得るために実践すべきことが4つあります。

①サイバー空間における正確な事実把握を行う

メディアからはさまざまな情報が発信されますが、メディア自身がサイバー空間の事象を100%理解しているとは言えません。また、恣意(しい)的なフィルターが掛かり、報道される情報量は全体の約30%、忙しい経営層はさらにその30%程度しか把握できないというデータも出ています。

情報源として信頼できるのは、世界各地のCSIRT(シーサート、Computer Security Incident Response Team)※5 です。CSIRTはいわば消防士のような役割を持ち、事業部門やITユーザーを助ける人たちです。また、彼らはコミュニティを作って連携し、脅威を早期に発見する仕組みを構築しています。

※5:コンピューターやネットワークで発生するセキュリティ上のインシデント(問題、事故)が生じた際に対応する専門チームのこと

②サイバー空間における動向情報を積極的に収集する

自社だけの情報収集には、おのずと限界があります。海外だけでなく国内にも、サイバー攻撃の動向分析や対処技術の研さんに励んでいる専門家コミュニティがあります。ここにCISOやセキュリティ人材を飛び込ませ、彼らが実務を通じて得ている情報を獲得するべきです。彼らが情報を発信する国内外のセキュリティカンファレンスなどに参加することから始めることも1つの方法です。

③攻撃経路を見出した上で、適切なセキュリティ対策を行う

先に述べた通り、サイバー攻撃には「文脈」があります。1カ所で起きた事象だけではなく、サーバーやクライアント、デバイスといった主要な攻撃経路に対して、組織全体や時間の流れまでも考慮した上で「動的なストーリー」として攻撃を理解し、適切な対策を行う必要があります。

④全てのサイバー攻撃対処に明確な目的を設定する

脅威対策として何に重きを置くのか、その戦略を明確にすることが大事です。サイバー攻撃に対する基本的な対策コンセプトは回避、防御、対処、復旧の4つ(図10)ですが、国内の対策は防御に偏重していて、過度にコストが掛かっています。アジャイル開発やDevOps、クラウドの利用が進む中、回避や防御が難しくなるのは自明の理で、これからは対処と復旧の強化が絶対に必要です。

おわりに

本日お話しした中には、現在皆さんが実施しているセキュリティ対策を否定する内容が含まれていたかもしれません。しかし、単なるガバナンスとしてではなく、人・モノ・経済をさまざまな脅威から守る上で対策に実効性を伴わせるには、避けて通れないことだとお考えください。この講演が経営層への説得や社内関係者との調整材料として、皆様のお役に立てましたら大変嬉しく思います。

この記事をシェアする