ナレッジ

ペネトレーションテストとは?目的や種類、ツールについて解説

目次

本記事では、ペネトレーションテストの基礎的な説明から、目的や種類、内製化などを解説します。また、費用やツールに関する情報もまとめています。

ペネトレーションテスト(ペンテスト)とは

ペネトレーションテストは、『ペンテスト』と省略されて呼ばれることも多いテスト技法で、ネットワークやシステムを対象として、実際に攻撃を仕掛け侵入を試みることです。

また、ソフトウェアテストに関する国際的な資格認定を行う組織ISTQB(International Software Testing Qualifications Board)では、不正なアクセスを可能にする既知または未知の脆弱性を発見することを目的とするテスト技法の一つと定義とされています。 これを実施することで、対象システムのサイバー攻撃への耐性や被害レベルを評価できます。

このテストは、サイバー攻撃の対策を行った企業や組織が、そのレベルを把握することを目的に実施することが多いのが特徴です。

ペネトレーションテストは、金融業界で実施率が高いサービスです。数年前の米国有名コンサルティングファームでの調査では、金融業界での回答企業の100%が過去にペネトレーションテストを実施したことがあるという統計データもあります。金融機関はシステムで「お金」を管理するため、攻撃者にターゲットにされやすいため、ある意味当然かもしれません。

さらに、2018年5月に金融庁から「諸外国の『脅威ベースのペネトレーションテスト(TLPT)』に関する報告書」が公開されたこともあり、金融業界でのペネトレーションテストの関心はより高まったと言えるでしょう。

ペネトレーションテスト(ペンテスト)と脆弱性診断(セキュリティ診断)との違い

自社の運用・管理対象のシステムにサイバー攻撃への対策を行うことは、現在では一般化したと言っていいでしょう。しかし、それなりの費用をかけていることもあり、想定される対策が実行されているかを示す有効性の検証が必要です。

その際に用いられるのが、脆弱性診断(セキュリティ診断)です。

ペネトレーションテストは、侵入や改ざんといった攻撃者によって実際に発生している攻撃手法を駆使して、当該システムに疑似的にサイバー攻撃を実施するものである一方、脆弱性診断はWebサイトやシステム、ソフトウェア自体の脆弱性の有無の確認に主眼を置いており、網羅的に調査する点が重要視されます。

脆弱性診断は、脆弱性を放置していないことの証明であり、ペネトレーションテストは、より実践的で疑似的な攻撃によって、セキュリティ対策の有効性(強度)を評価するための手法、という違いがあります。

さらに詳しい解説は、以下の記事をご覧ください。

ペネトレーションテストと脆弱性診断の違い。それぞれのやり方や費用の点から違いを解説

ペネトレーションテスト(ペンテスト)の目的

ペネトレーションテストを実施する具体的な目的は、攻撃者からのサイバー攻撃を受ける前に、管理・運用対象のシステムがどのくらい耐性があるか等を把握することです。それをまとめると以下の2点になります。

- 攻撃者による攻撃手法のトレンドに対して、セキュリティ対策が有効に機能するか

- システムの問題点(脆弱性)を悪用された場合、被害の程度はどのくらいになるか

これらをサイバー攻撃の被害に遭う前に「確認」「検証」するというのがペネトレーションテストの特徴です。攻撃者目線で疑似攻撃を行うことで、システムの安全性評価を行います。これを定期的に実施することで、システムのセキュリティが一定レベルに保たれていることが証明できるようになります。

ペネトレーションテスト(ペンテスト)の種類

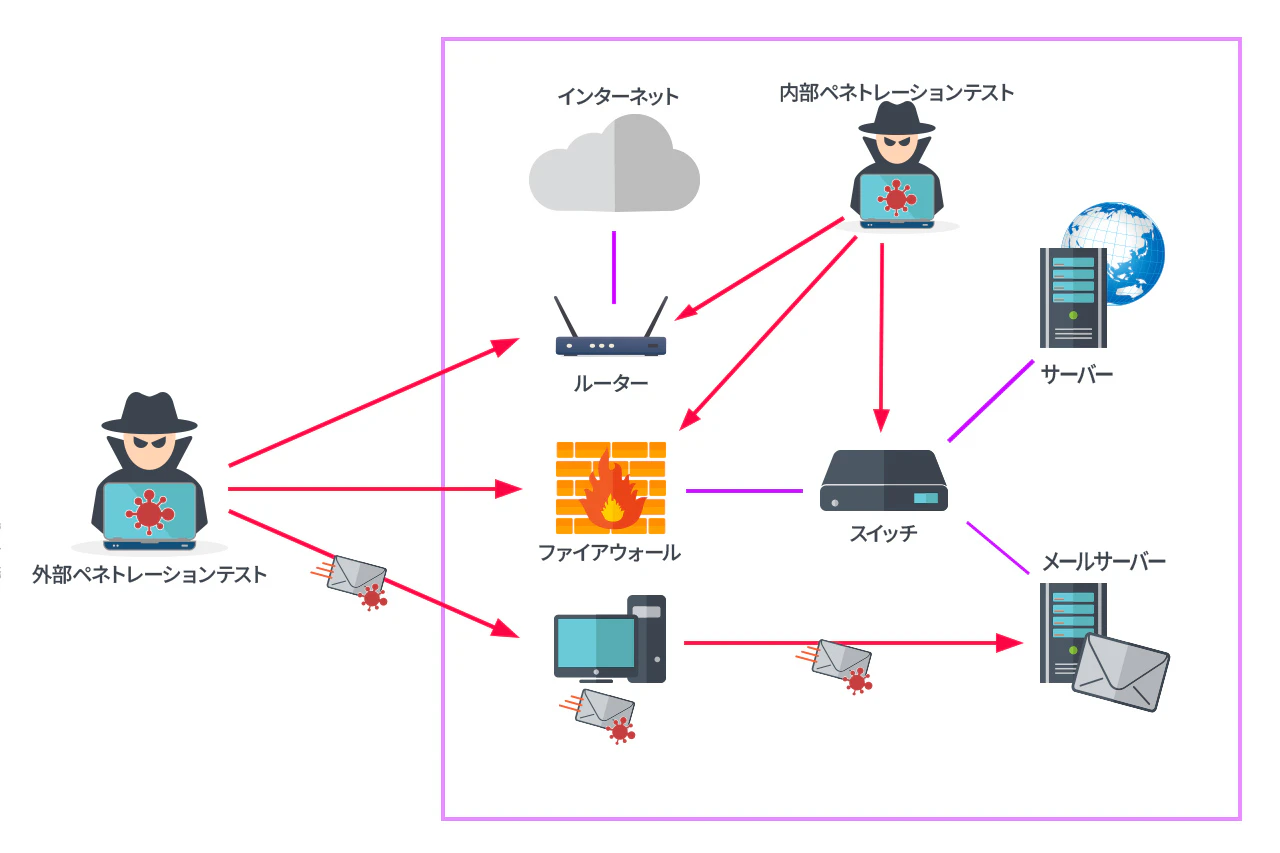

ペネトレーションテストの種類は、大きく外部ペネトレーションテストと内部ペネトレーションテストに分類できます(図表1)。

外部ペネトレーションテストは、インターネットからアクセス可能なシステムや機器に対するものです。そのため、対象はサーバー、機器、システムなど、公開されているものに限定されます。

内部ペネトレーションテストは、外部からアクセスできない内部システムに対するペネトレーションテストです。このテストは、外部から侵入された際や内部犯行の場合を想定したテストです。

また、ペネトレーションテストの手法も同様に二つに分類できます。一つ目はホワイトボックス型と呼ばれるもので、テスト対象に関するシステム構成や機器情報などのシステム情報を事前に共有してテストする方法です。

もう一つは、ブラックボックス型で、これはテスト対象に関するシステム構成や機器情報などのシステム情報を事前に共有せずにテストする方法で、ペネトレーションテストでは、こちらの方が一般的です。ただし、限られた時間の中で限られた情報を基にテストするため、費用対効果の面では劣ってしまうことは否めません。

そのため、PCI DSSのペネトレーションテストガイドラインでは、可能な限り情報を公開し実施することを推奨しており、この方法をホワイトボックスとブラックボックスの中間となるグレーボックス型を使用する場合が増加しています。

ペネトレーションテストの内製化

大規模システムを持つWebサービスベンダーなどで、ペネトレーションテストを自社のセキュリティチームで実施する「内製化」を検討する企業もあります。

内製化の最大のメリットは、「組織のIT環境を熟知し脆弱性を知る立場」の観点からペネトレーションテストができることです。メリットは他にも、予算コントロールがしやすい、コンプライアンスの問題にも抵触しにくい、問題発生時に迅速な対応ができることなどがあります。

しかし、当然ながら内製化にはメリットばかりではありません。その際たるものは、専門知識不足です。社内のセキュリティ担当者は、攻撃者ほどにペネトレーション手法のスキルを持っていないことがほとんどです。そもそも、一般企業にペンテスターが居る企業は数えるほどしかないでしょうから、内製化のハードルは高いと思われます。

ペネトレーションテストは特殊な技術が必要なため、専門家を雇ったり、社内で育成したりするとコストがかかるのは避けられません。さらに、自社で行ってしまうと客観性が損なわれる可能性があるという点も問題になるでしょう。勝手を知っているシステムであるがゆえに潜在的な問題を見落としてしまうケースもあり得ます。結局、ペネトレーションテストを内製化するかベンダーに委託するかは、企業が持つセキュリティポリシー次第でしょう。

ペネトレーションテストの自動化について

ペネトレーションテストは、「情報収集」「脆弱性スキャン」「脆弱性検証」「レポート作成」のプロセスで実施されます。ペネトレーションテストの自動化とは、従来手作業で行われていたペネトレーションテストの一部または全部を、ソフトウェアやツールを用いて自動的に行うことです。

2025年現在、ペネトレーションテストの自動化サービスはいくつか登場してきています。その代表的なものは以下の四つです。

- 脆弱性プラットフォーム(主にSaaS型で提供)

- 自動化機能を備えた脆弱性スキャナー(スキャナーの一部機能が自動化されたもの)

- ペネトレーションテスト自動化ツール(商用製品)

- ペネトレーションテスト自動化ツール(OSS)

ただし、それぞれ特徴や得意とする領域が異なることと、そもそもこの分野は成長途中なので一流のハッキング技術を持つペンテスターと同等レベルにはまだまだ程遠いというのが現状で、得意分野と不得意分野は明確に分かれる傾向が強いと言えます。

得意分野は、まず自動化とほぼ同じ意味ですが「効率化とコスト削減」があります。それ以外にも、人手では見落としがちな既知の脆弱性を効率的に広範囲に検出できる「網羅性の向上」、新しい脆弱性が公開された際に、迅速に影響範囲を特定できる「迅速な初期診断」、そして、一貫性のあるフォーマット自動生成による「レポートの標準化」などがあります。

不得意分野は、「ゼロデイ攻撃や未知の脆弱性の発見」「複雑なビジネスロジックの理解と悪用」「文脈に応じた判断」「ソーシャルエンジニアリング分野」などでしょう。ただし、これらの不得意分野は、ペネトレーションテストの自動化という代物自体が発展途上の分野であることが要因と見るべきでしょう。

そのため、時間と技術の進歩で数年以内に大きな成長を遂げる可能性があります。そうなった場合は、不得意分野がいきなり得意分野になってしまう可能性も否定できません。

つまり、ペネトレーションテストの自動化は、サイバー攻撃対策の網羅性や効率化において大きな可能性を秘めていますが、現時点ではまだ発展途上の技術であることは否定できないのです。それでも、それを理解し、特性を生かした運用を心掛けることで大きな効果を得られるかもしれません。

ペネトレーションテスト(ペンテスト)の費用

セキュリティベンダーにペネトレーションテストを依頼する際の費用は、テストの範囲、システムの複雑さ、必要な専門知識、期間などによって大きく変動します。そのため、費用に関して「およそ〇〇万円」というような言い方は非常に難しいと言えます。

ペネトレーションテストの金額は、「テスト対象の範囲」「テスト深度と種類」「ベンダーの技術力と経験」「レポート化してほしい情報の粒度」「テスト期間」などの要素によって変わります。さらに、依頼するベンダーによってエンジニア単価が大きく異なるという要素もあり、やはり具体的な費用は言及しにくいのが実情です。

感覚的には、TLPT(Threat-Led Penetration Testing)やレッドチーム演習など、特定のシナリオに基づいた高度なテストは1,000万円やそれを大きく超える金額であり、一般的なものであれば、数百万円が相場だと思われます。

また、ペネトレーションテストをうたうサービスでも数十万円程度のものもなくはありませんが、それらは何らかのツールを使った結果、レポートが出てくるという単純なものだと思われます。高度なハッキング技術を持ったエンジニアによるペネトレーションテストの一般的なイメージとは大きく異なるでしょう。

ペネトレーションテスト(ペンテスト)のツール

ペネトレーションテストのツールについて述べると、これは先述の自動化と同じ文脈で語られることがあります。実際に、主にSaaSで提供される脆弱性プラットフォームに含まれる「Pentera」というツールは、ペネトレーションテストの攻撃者の視点を取り入れ、実際の攻撃シナリオに基づいた自動ペンテストを実行する機能を持ちます。

それ以外にも「自動ペネトレーションツール」を称するツールは複数存在しますが、それらもやはり成長過程であり、現時点では「限定した範囲での効果」にとどまると捉えています。ただし、一部の大規模システム、数千~数万のサイトを管理しているWebサービス事業者などで、限定した範囲でも十分な効果が見込める分野もあるでしょう。

それらの導入実績によるツール提供元の経験値や利活用のノウハウがたまることによって、ペネトレーションテストのツールもセキュリティ診断ツールのように代表的なものが一般化するでしょう。そうなれば、一般企業でもペネトレーションテストツールを導入することが当たり前になる時代が来ることもあり得ます。

ペネトレーションテストやサービスの見直しはいるのか?メディアなどでサイバー攻撃の被害を見ることは、現在ではまったく珍しいことではなくなりました。また、サイバー攻撃は日々巧妙化を続けるというセキュリティベンダーなどが定型文として使ううたい文句も否定することが難しくなっています。

現在、多くの企業でそのようなサイバー攻撃の対策として、さまざまなセキュリティ製品・サービスを導入しています。しかし、そのセキュリティ製品・サービスが効果的に運用できているかどうかは、定期的に検証しなくてはなりません。

そのために、セキュリティ診断やペネトレーションテストが必要で、特にペネトレーションテストは、実際に攻撃者が使う攻撃手法を使うため、より実践的な対策かどうかを検証するのにもってこいの方法だと言えるでしょう。

このような手法を定期的に実施することで、管理・運用しているシステムのセキュリティが保たれている根拠が徐々に積み上がっていき、その積み上げが高度なセキュリティが保たれていることの証明になるのです。

——関連する当社のソリューション・サービス——

この記事は面白かったですか?

今後の改善の参考にさせていただきます!

-portrait.webp)