Technical Information

攻撃視点に脆弱性管理を添えて

~前菜はランサム~

本講演では、私がこれまでに蓄積してきたランサムウェア攻撃に関する情報と、10年以上のセキュリティ診断経験から得られた攻撃側の視点を用いて、脅威に立ち向かうための脆弱性管理の在り方とポイントを提案していきます。巧妙かつ多様化しながら変貌を遂げつつあるランサムウェアの現状を知っていただくとともに、組織におけるセキュリティに対する考え方や対策を効率化するためのポイントなども紹介していきます。

※この記事は、『ベリサーブ アカデミック イニシアティブ 2022』の講演内容を基にした内容です。

SBテクノロジー株式会社

プリンシパルセキュリティリサーチャー

辻 伸弘 氏

ランサムウェアのこれまで

私はセキュリティや脆弱性の診断をする傍ら、長年にわたりランサムウェアの観察・調査を続けており、まずはこれらの観察結果から見えてきた脅威の実態、あるいは攻撃手法についてご紹介していこうと思います

ランサムウェアを観察する

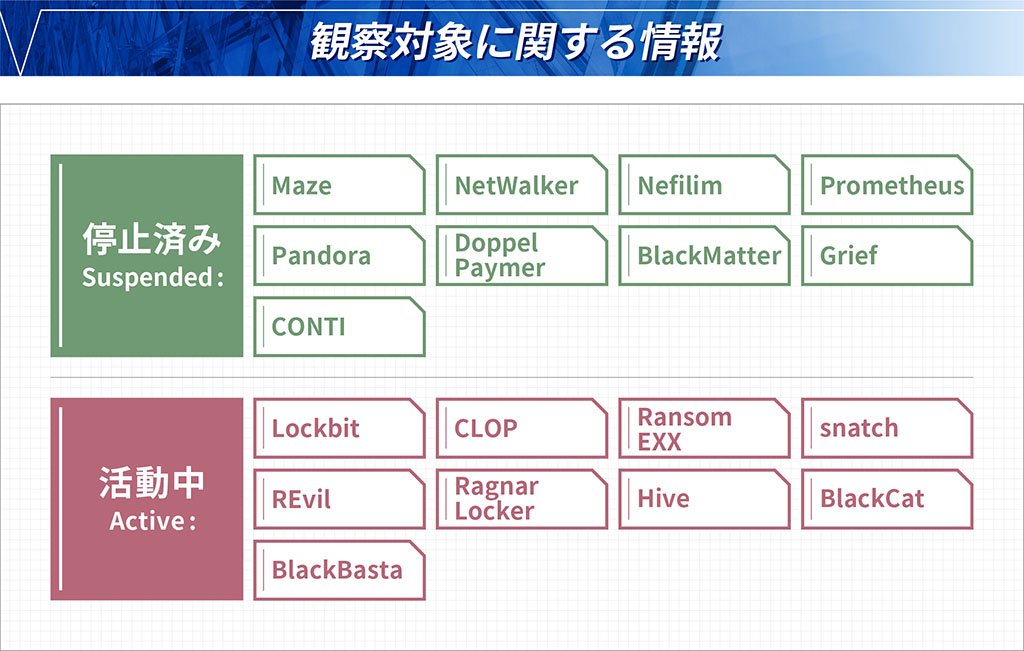

観察対象としているのは、いわゆるネットワーク侵入型です。システムロックを伴わないケースや、情報の窃取と暗号化による二重脅迫型なども対象にしています。

観察対象の一例を図にまとめました(図表1)。「停止済み」とあるのは、逮捕されたり突然活動をやめたりしているグループであり、「活動中」は現在もリークなどの活動をしているグループです。

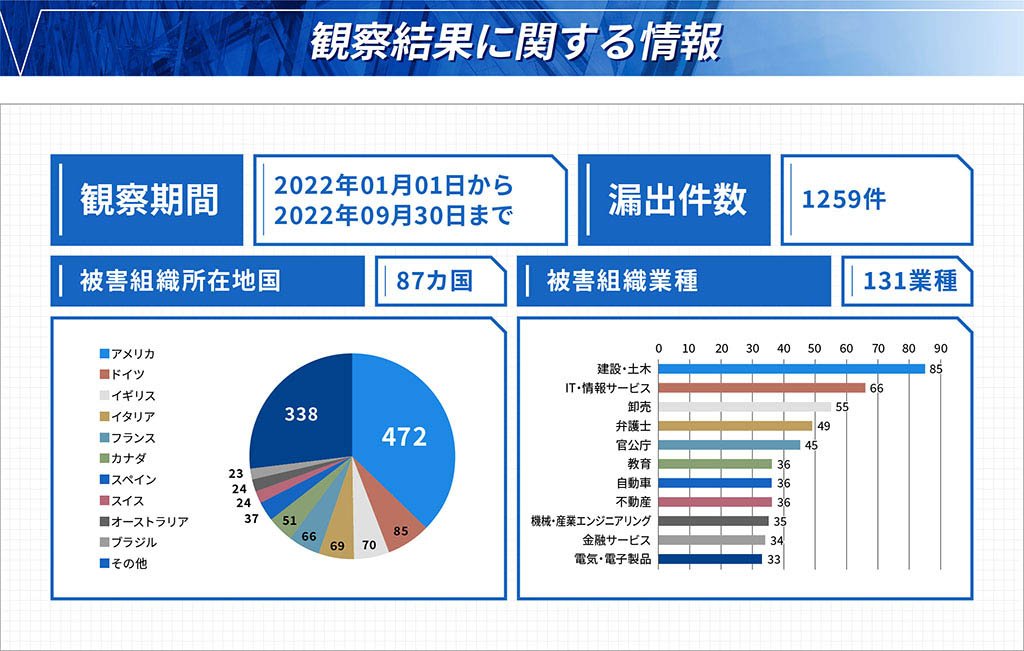

次に、2022年1月から9月までにランサムウェアの被害に遭った組織の状況を見てみます(図表2)。

左の円グラフは被害を受けた組織の本社所在地を集計したものです。米国が圧倒的に多く、次いで欧州諸国が多くなっています。攻撃側は身代金を支払える率の高いところを狙っており、言い方を変えれば、身代金を保険金で賄えるような国がターゲットになっていることが分かります。また、最近の傾向としては、ニュージーランド、オーストラリア、ブラジルなど、南半球の国々の被害が増えている印象があります。ちなみに日本は18位です。

一方、右側の棒グラフは被害組織の業種を集計したものです。建設・土木が他に比べて多く見えますが、全体からすると7%弱で、他の業種と大きな差はありません。つまり、突出して被害を受ける業種というものはなく、あらゆる業種がターゲットになり得ると考えられます。

ランサムウェアの今

次に、最近観察されたランサムウェア周辺の「変化」について紹介していきます。

攻撃対象を拡大する動き

今、最も勢いがあるといわれるランサムウェアに「LockBit2.0」がありますが、これが「3.0」にアップデートされ、同時に「アフィリエイト」に対するルールが変更されました。ここで言うアフィリエイトは、ランサムウェアの提供を受けてネット侵入、データ窃取、脅迫といった攻撃の実働部隊を担う人・グループのことで、脅迫で得た身代金の何割かを成功報酬として受け取ります。

ルールとはこの協力者であるアフィリエイトに対して攻撃対象や攻撃時の方法について規定を設けたもので、新たに表明されたルールでは、インフラや病院といった人の命に係わる機関や組織に対する攻撃を条件付きで許可しています(暗号化は不可、データ窃取は可)。これまでのランサムグループでは命に係わる医療機関への攻撃を禁止することも度々見られただけに、今回のルール変更は注意が必要です。つまり、これまで攻撃されなかった組織でも、これからは油断できないことになります。

身代金の金額の変化

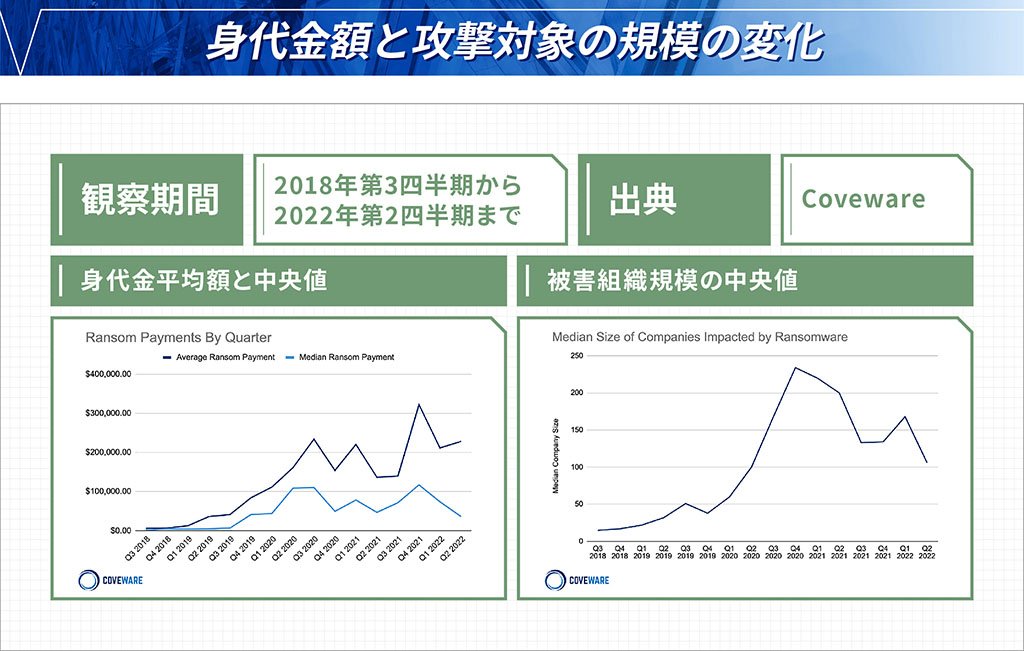

もう1つの変化としては、身代金の金額と攻撃対象の規模の変化が挙げられます。サイバーセキュリティ企業のCoveware社の調査レポートに興味深い内容が報告されています(図表3)。

左側のグラフは身代金の平均額と中央値をグラフにしたものです。顕著な動きが見られるのは2022年第2クォーターで、平均額(濃い青線)が前クォーターに対して上がっているのに対し、中央値(水色)は50%以上下がっていることが分かります。平均値が上がっているのは、当該時期にかなりの巨額を支払った組織があったためです。

一方、右側のグラフは被害組織の規模(社員数)の中央値を示したもので、こちらは2020年の第4クォーターをピークに下がってきています。

図表3:ランサムウェアが要求する身代金の額(左)と、被害に遭った組織の規模(右)

身代金の金額は減少傾向にあり、ターゲットとなる組織規模が小さくなりつつあることが、2つのグラフから見てとれます。ランサムウェアというと、被害規模何億円……というニュースを目にすることがありますが、実情は数百万円ほどが中央値で、被害組織の規模も小型化しています。いわゆる「薄利多売型」になっており、これは見方を変えれば「いつ、どのような組織が攻撃に遭ってもおかしくない状況」と言えそうです。

どこから来るのか

それではネットワーク侵入型のランサムウェアは、どこから来るのでしょうか。

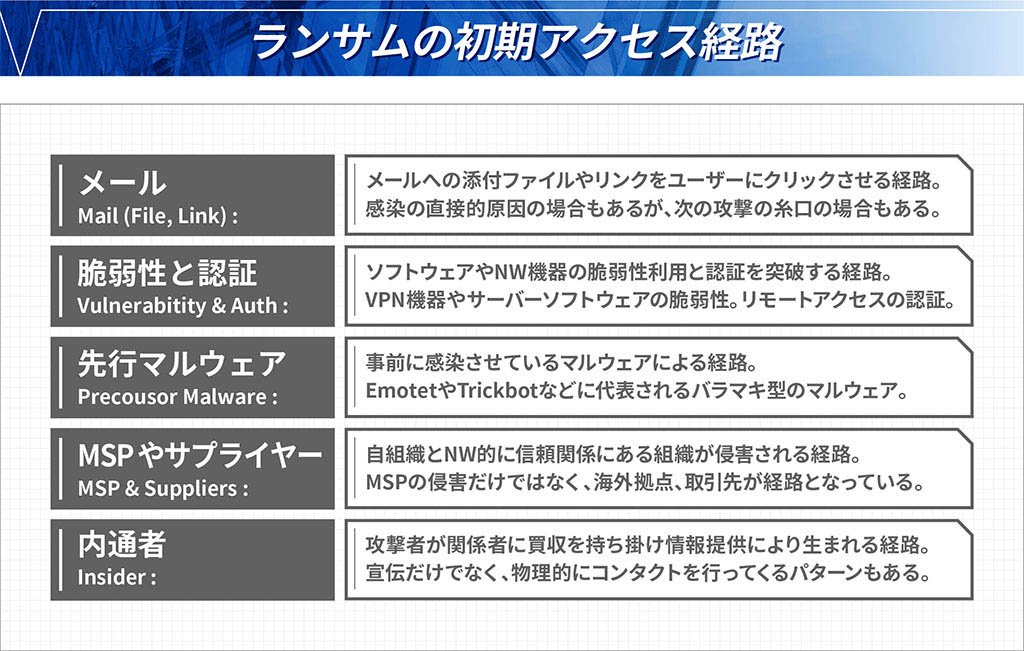

初期アクセス経路

ランサムウェアの初期アクセス経路を見てみましょう(図表4)。この中で特に注目してほしいのが「先行マルウェア」です。「Emotet」や「Trickbot」などはバラマキ型のマルウェアとして有名ですが、これらが事前にネットワークに侵入してきて、それに気付かないで放置しておくとその後にランサムウェアが侵入して被害を拡大する──というものです。

人の身体で例えるなら、Emotetなどのマルウェアは風邪のようなもので、風邪を引いて弱った身体を治療せずに放っておくと、その後ランサムウェアに感染して肺炎になるなど重症化するといったイメージです。 通常、メディアの報道などでは、「脆弱性」「バラマキ型マルウェア」「ランサムウェア」などを個別に取り上げることが多いのですが、実はこれらは個別の事象ではなく、常に関連し合っていることに注意すべきだと思います。

攻撃側の分業・専業化

現状、攻撃に携わる人・グループは多岐にわたっています。RaaSオペレーター(前掲のLockBitのようなランサムウェアを開発・提供するグループ)の他、マルウェア開発者、ペネトレーションテストのような侵入を専門に行う人たち、恐喝・交渉者など、それぞれの専門分野を担うグループが関与し合っており、こうした分業化・専業化が脅威を複雑なものにしています。

・RaaSオペレーター

・IAB(経路の販売)

・マルウェア開発者

・侵入テスター

・ボットマスター

・スパマー(言語)

・マネーロンダリング

・恐喝、交渉者

・内通者

etc...

IABとは

攻撃の分業化に関連して特筆しておきたいのがIAB(Initial Access Broker=初期経路の販売者)の存在です。IABとは、ネットワークに侵入する際の入り口探しを専門に受け持つ人々の呼称です。

アフィリエイトはネットワークに侵入し展開する高いスキルを持っていますが、一方で、入り口となるID・パスワードなどの弱いところを探すようなそれほど高いスキルが要求されず、手間のかかる作業は効率の面からも考えて自分で行うのを避けたいと考えるでしょう。そしてこのネットワークの入り口を専門に探し回っている人・グルーブがIABです。それでは、このIABはどのように侵入経路へとアクセスしていくのでしょうか。

脆弱性

例えば昨今はVPNの脆弱性を突いてID・パスワードなどが漏えいするケースがありますが、IABは、このような脆弱性情報が公表されるとすぐさまスキャンを行って脆弱性のある機器やIPアドレスなどを探し出し、これをリストにして販売します。

リモートデスクトップの認証

コロナ禍によりリモートワークが普及し、メンテナンス目的などで、自宅や会社のデスクトップに対して外からアクセスしたり表示共有したりできる機能が一般的になりました。このリモートデスクトップの認証機能の弱いところを、彼らは自動化して探し回っています。

実際にRDPの認証情報を販売しているWebサイトがあります。個人のPCも含まれており、1件当たりの金額は20ドル前後くらい。中には組織が特定されており、大規模で魅力ある組織など、100万円前後で売られているケースもあります。

ネットワークアクセス

前掲の、Emotetなどのバラマキ型のマルウェアを使ってネットワークに裏口を作り、ネットワーク自体を操作する権限を売り渡す手法です。

攻撃されるのは「必然」

IABを起点とするランサム被害のケースはこの2、3年で増加しています。彼らが「仕入れ」てきた侵入経路・脆弱性に関する情報はブラックマーケットにおいて高い需要があり、アフィリエイトの間で買い手が付きます。IAB自身はパスワードを破るだけで、データを盗み出すわけではないことからいわば「実被害を与えない攻撃者」であり、彼らがもたらす脆弱性などの情報は何者かに買われ、実被害に結び付きます。IABの増加や活動を考えた時、自組織のシステムに穴があれば攻撃されるのはもはや必然である、と考えるべきです。

対策の話をしよう

では、私たちはこのような攻撃にどのように向き合うべきでしょうか。

まず重要なことは「どこにある何を守りたいのか」という視点です。セキュリティ対策をする時には、「何を守りたいのか」、「それはどこにあるのか」、「どこからの脅威にさらされているのか」などを明確に整理・把握することがその第一歩となります。

攻撃者視点で自組織を検証する

また、「セキュリティ製品を搭載しました」とか「こんなセキュリティ設定を施しました」というところで安心するのではなく、それらのセキュリティが実際に有効に働いているのかどうか、言い換えれば、攻撃者の視点から見て、自組織のネットワークなどに穴がないかを検証することが大切です。3つのポイントを挙げます。

資産管理

自組織が所有するIPアドレスの数や利用状況、動作しているOSやアプリケーションなどを確認します。テスト用のIPアドレスが放置されているケースなどもあり、意外と把握漏れがあるので要注意です。またアプリケーションシステムの所在と所有者、責任分界点などの把握も重要です。「自分が何を使っているのか」を把握していないと脆弱性が報告された時に対策への意識が働かないからです。これがセキュリティ対策の第一歩となります。

アクセス制御

ファイアウォールやVPNなどのネットワーク機器、サーバーのサービスの設定に対し、外からアクセスした時の開放ポートの状況や認証がどうなっているのか、その有無や強度を確認し、その有効性などについて見直す必要があります。

脆弱性の管理

IPアドレス上で稼働している機器やサーバーなどの脆弱性を把握する意味からも、常にバージョン把握をしておく必要があります。最低限でも、自組織で使っている機器のバージョンに脆弱性などが指摘された際にはすぐに検索できるような準備をしておくべきでしょう。

上記2つのポイントに加えて大事なのは、これらに「主体性を持って取り組む」ということです。外部のSIerに依頼しているケースは少なくありませんが、もしもの時に被害に遭うのは自分たちの使っているシステムであり、そのお客様でもあります。ここはやはり、自分たちが主体性を持って、システムを守るための管理をしていくことが重要と考えます。

脆弱性との向き合い方

脆弱性はさまざまなアプリケーションから毎日のように報告されますが、全ての脆弱性に即対応するのは不可能です。また、いくつかの脆弱性に対して順次対応する場合も、対応優先度の指針がないばかりに、緊急性のないものから着手してしまったりすることもあります。では、脆弱性をどのように評価して、どういった脆弱性から対処していけばいいのでしょうか。

対処の優先度を考える上で、1つの指標となるのが「危険度」です。危険度についてはCVSS(共通脆弱性評価システム)基本値という指標があり、攻撃された場合のインパクトが数値化されています。しかし、その数値ばかりを深刻に捉えて緊急性のないものにまで対応し、結果的に疲弊してしまうことも少なくありません。

「悪用可能かどうか」という視点

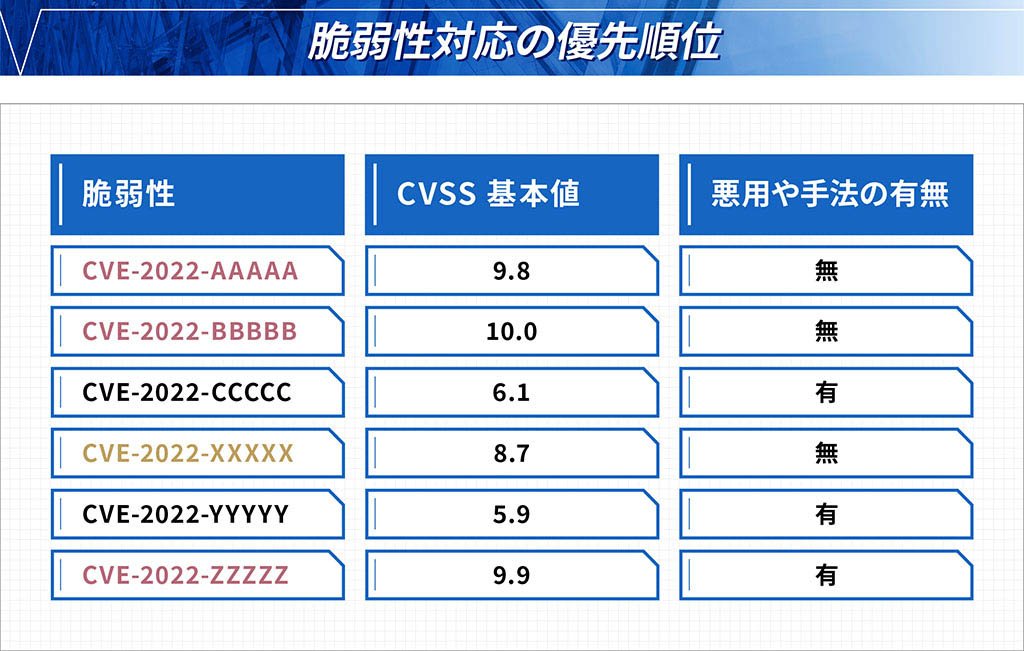

ここでは一例として、複数の脆弱性がある中で、対処の優先度を検討するための要件比較チャートを示しました(図表5)。

危険度の高いものは最大の「10.0」から「9.9」、「9.8」などがあります。一般的には、これらの危険度の値が大きいものから対処すればいいと考えてしまいがちですが、ここで注目してほしいのは右側の「悪用や手法の有無」です。これは、「すでに悪用された事実」や「攻撃コードなどの手法」が確認されているかどうかを示したものです。

例えば、図表5の2番目にある「CVE-2022-BBBBB」は、危険度は最大でも、そこに対する攻撃手法は確認されていません。それに対して危険度が低い「CVE-2022-CCCCC」などは、危険度は低いながらもすでに攻撃手法があることから、こちらは早急に対処していく必要があります。

脆弱性が複数あって対処の優先度を検討する場合には、単純に危険度を見るだけでなく、現時点で悪用可能かどうかを確認することが大事だと思います。

脆弱性対処の件数を減らす

繰り返しになりますが、脆弱性への対応は現実的には100%カバーすることはできません。重要なのは、優先順位を決めていく上で、自分たちの作業を楽にすることです。私はこれまで組織の脆弱性診断という仕事を続けてきましたが、お客様に報告する際には「これは脆弱性対処の件数をできるだけ減らすためのものです」と申し上げてきました。

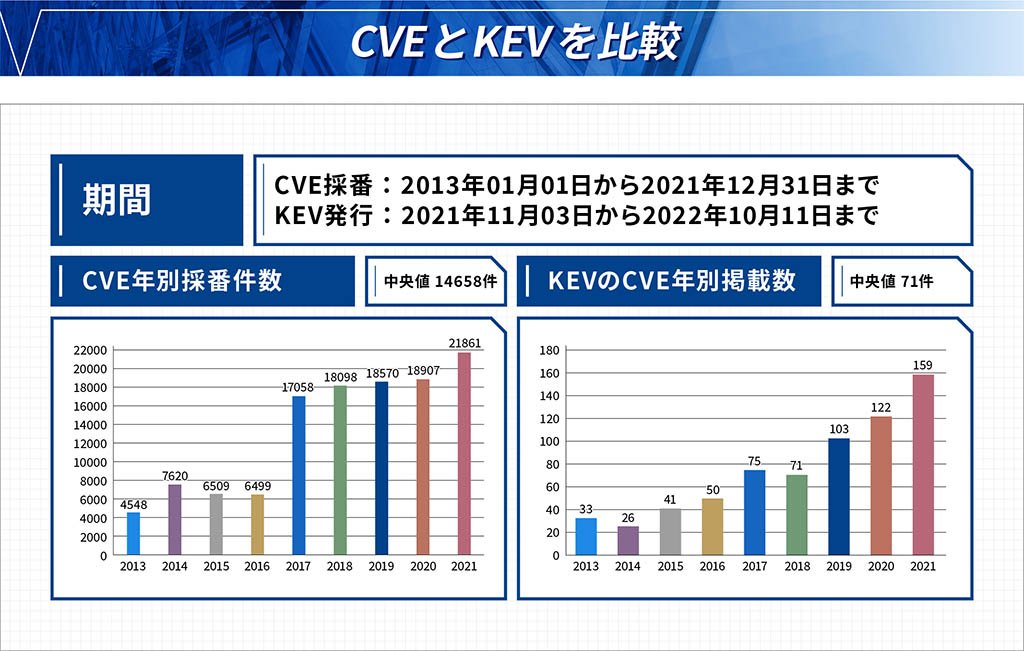

例えば、2020年に米国のCISA(サイバーセキュリティ・社会基盤安全保障庁)が確認した脆弱性(CVE採番件数)は18361件ありますが、同庁が発表する「KEV:KNOWN EXPLOITED VULNERABILITIES CATALOG」つまり「悪用が確認された脆弱性」は122件にとどまっています(図表6)。単純に計算すると、全ての脆弱性のうち早急に対応すべきものは1%未満ということになります。

全ての脆弱性に対応するのではなく、まずはできる範囲のセキュリティ対策をして、そのレベルを高めていくということが現実的であり、かつ重要なポイントになります。

図表6:確認されている脆弱性(CVE採番件数)のうち、悪用されたことが分かっている件数(KEV)は1%未満

おわりに

本講演では、セキュリティ対策について「どこにある 何を守りたいのか」、さらに「どこからの経路から脅威にさらされているのか」という視点が重要であると提言しました。そして、対処の優先順位を検討する際にはこのような視点を活用していただきたいと思います。

情報セキュリティというのは単体で存在するものではなく、「しっかりとした情報管理」という地盤の上で初めて成り立つものです。地盤がグラグラしたところに建てられた建物が傾くのは必然です。まず、私たちが取り組むべきは、自分たちの資産がどのようなものかを再確認し、その上でセキュリティ対策に臨むことです。遠回りに見えて、それが一番の近道になると私は考えます。

この記事をシェアする